FenêtreEspion

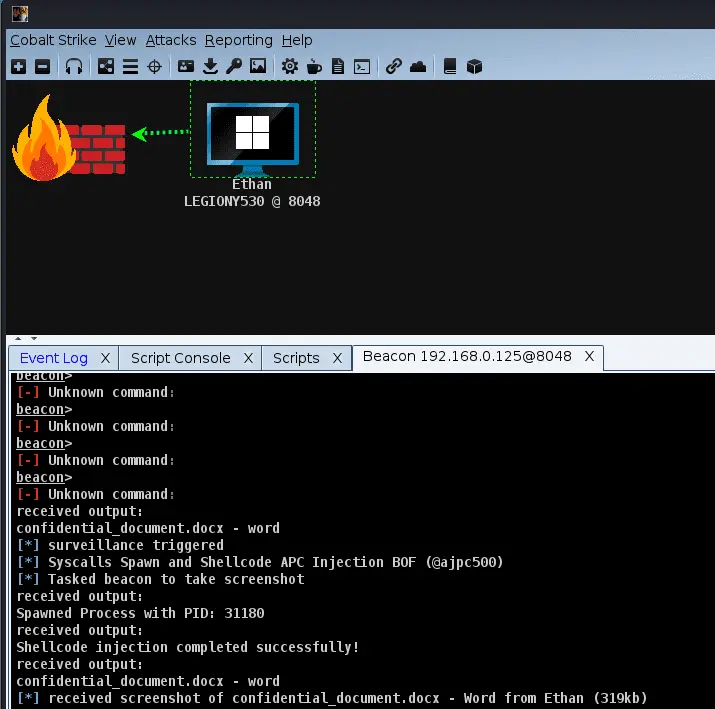

WindowSpy est un fichier objet Cobalt Strike Beacon destiné à la surveillance ciblée des utilisateurs. L’objectif de ce projet était de déclencher des capacités de surveillance uniquement sur certaines cibles, par exemple les pages de connexion du navigateur, les documents confidentiels, les connexions VPN, etc. Le but était d’augmenter la furtivité lors de la surveillance des utilisateurs en empêchant la détection de l’utilisation répétée des capacités de surveillance, par exemple les captures d’écran. Cela permet également à l’équipe rouge de gagner du temps en parcourant de nombreuses pages de données de surveillance des utilisateurs, qui seraient produites si le keylogging/screenwatch fonctionnait à tout moment.

Comment ça fonctionne

Chaque fois qu’une balise s’enregistre, le BOF s’exécute sur la cible. Le BOF est livré avec une liste codée en dur de chaînes qui sont communes dans les titres de fenêtre utiles, par exemple connexion, administrateur, panneau de configuration, VPN, etc. Vous pouvez personnaliser cette liste et la recompiler vous-même. Il énumère les fenêtres visibles et compare les titres à la liste des chaînes, et si l’un d’entre eux est détecté, il déclenche une fonction aggressorscript locale définie dans WindowSpy.cna nommée spy(). Par défaut, il prend une capture d’écran. Vous pouvez personnaliser cette fonction comme vous le souhaitez, par exemple keylogging, WireTap, webcam, etc.

La fonction spy() a 1 argument, $1 étant l’identifiant de la balise qui l’a déclenchée.

Installation

- clonez le référentiel : git clone https://github.com/CodeXTF2/WindowSpy.git

- charger le script WindowSpy.cna dans Cobalt Strike

Construire à partir de la source

- ouvrez le fichier de solution WindowSpy.sln dans Visual Studio

- Construire pour la cible BOF (x64/x86)

Usage

- Laissez-le courir. Il devrait s’exécuter automatiquement à chaque enregistrement de balise et se déclencher en conséquence.

Source : https://github.com/CodeXTF2/