LE POINT DE VUE DES ATTAQUANTS

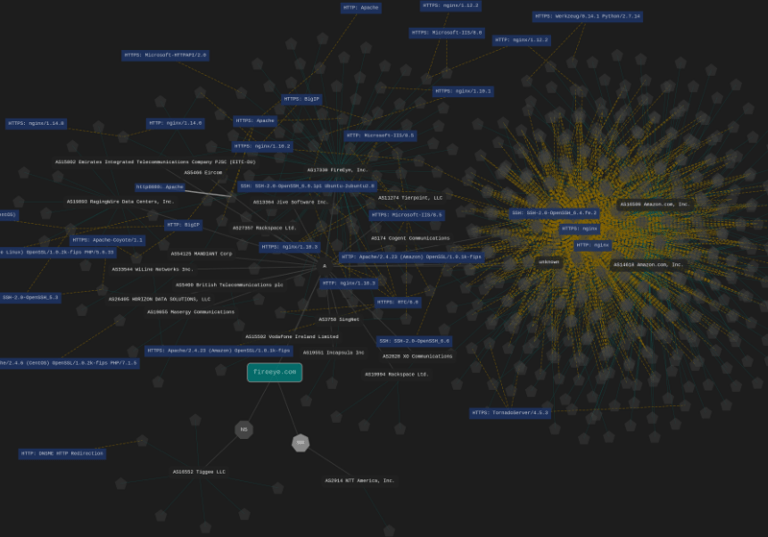

À l’aide de l’intelligence open source (OSINT), nous cartographions le réseau de votre organisation et compilons un rapport détaillé. En utilisant Internet Wide Scan Data, nous n’avons aucun impact sur votre réseau .

Réservez votre fenêtre d'évaluation aujourd'hui. En raison de la forte demande, il ne reste que des fenêtres limitées disponibles dans les 4 prochaines semaines.

Connaitre votre exposition

Processus simplifié

Conseil d'Expert

Tableau des prix

Choisissez le meilleur forfait

Pack Évaluation Unique

Pack Évaluation Trimestrielle

Pack Évaluation Bimestrielle

Quelques questions courantes

Quelles sont les cibles types de ce service d’évaluation ?

Les clients typiques comprennent à la fois les entreprises et les petites / moyennes entreprises (PME), toute personne disposant de plus d’une poignée de services Internet tirera immédiatement parti de ce type d’évaluation. À partir d’un seul nom de domaine ou d’organisation, nous examinons les sources de renseignement open source (OSINT) et les données Internet Wide Scan pour développer une surface d’attaque. Il s’agit de points finaux où un attaquant ciblé sonderait pour accéder à vos systèmes et à vos données.

La cible de cette évaluation est les ressources réseau, les systèmes et les terminaux. Il n’y a pas de ciblage des membres ou des employés des organisations à des fins d’ingénierie sociale.

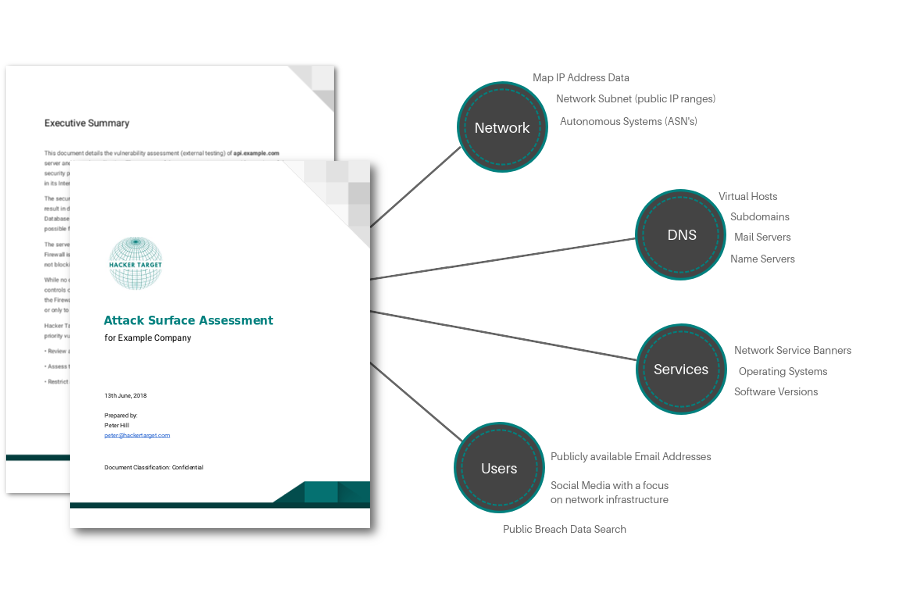

Le rapport sera livré sous forme de PDF et de feuille de calcul et contiendra :

- Noms d’hôte découverts

- Adresses IP et blocs réseau découverts

- Services ouverts découverts (à partir des données d’analyse à l’échelle d’Internet, pas d’analyses de port actives )

- Adresses e-mail trouvées dans les ensembles de données de violation, y compris les détails sur la violation et les informations compromises

- Métadonnées de documents, fuites de code, compartiments S3 et autres fuites d’informations pertinentes pour l’organisation

- Informations connexes sur la sécurité et le réseau provenant de l’open source ( OSINT )

Une autre évaluation tierce que nous proposons est une évaluation ciblée de la vulnérabilité externe . Cela implique une analyse active des vulnérabilités et la validation des vulnérabilités détectées.

Qui utilise ces services d’évaluation de la sécurité ?

Puis-je obtenir une évaluation par rapport aux systèmes clients ?

Quelles sont les méthodes de test utilisées ?

À l’aide d’une combinaison d’analyses de sécurité manuelles et d’outils de reconnaissance automatisés, le site, le réseau et/ou les systèmes seront vérifiés pour les points d’extrémité Internet. Le processus de découverte utilise des ensembles de données à l’échelle d’Internet et des ressources de renseignement open source. Les résultats des outils automatisés sont évalués et utilisés pour étendre davantage la surface d’attaque. Un rapport de surface d’attaque facile à suivre est ensuite compilé pour fournir un aperçu des résultats dans un format compréhensible.

Exemples de ressources utilisées :

- Outils IP Cycuri.com

- Archives du site Web CommonCrawl

- Journaux de transparence des certificats

- Reverse Whois recherche des domaines connexes

- Shodan.io et autres scanners Internet larges

- Pastebin et autres ressources utilisées par les groupes de menaces

- Moteurs de recherche (Google Dorks)

- Twitter / Facebook / Github et autres plateformes de médias sociaux

- Fuites de métadonnées dans les ressources publiées

- Autres ressources personnalisées et ensembles de données selon les besoins

Qui effectue l’évaluation de la sécurité ?

Et si mon budget est limité ?

Pourquoi ce service est-il si bon marché ?

En offrant un service d’évaluation tactique ciblé, nous avons rationalisé le processus et éliminé la dérive de la portée. Tout le monde n’a pas besoin d’une évaluation qui prend des semaines et coûte des dizaines de milliers de dollars. En ayant une fenêtre de test de longueur fixe, l’objectif est d’obtenir une compréhension exploitable de la surface d’attaque des organisations confrontées à Internet.

Soyez assuré que notre concentration n’affecte pas notre disponibilité à répondre à vos questions avant, pendant et après l’évaluation.

Que comprend le rapport ?

Engagements à plus long terme ?

Comment fonctionne le système de paiement ?

Commencez ici

Remplissez ce formulaire pour demander une évaluation de la surface d’attaque de vos systèmes connectés à Internet. Nous vous répondrons dans les 24 heures avec une proposition de plan, les conditions du service et les détails de paiement.

S’il existe des systèmes ou des réseaux particuliers sur lesquels vous souhaitez que l’évaluation se concentre, veuillez détailler ces exigences. Dans ce cas, une évaluation de sécurité de haut niveau sera effectuée par rapport à la cible, avec des tests ciblés effectués sur le système ou le réseau d’intérêt particulier.

Avec cette évaluation de sécurité à taux fixe, les tests sont effectués dans une fenêtre de 48 heures, avec un rapport livré dans les 72 heures.

Exigences des clients :

- Vous devez être le propriétaire du système ou avoir une autorisation explicite pour qu’une évaluation de sécurité par un tiers soit effectuée contre l’organisation cible.

- Bien que nous nous appuyions principalement sur des sources d’informations open source, il est possible que certaines demandes accèdent aux systèmes de l’organisation. Par exemple, les requêtes DNS contre les systèmes découverts.

Livrables :

- Rapport de sécurité détaillé livré sous 72 heures.

- Le rapport doit contenir les résultats découverts et la correction recommandée.

- Questions de suivi à mener par e-mail.