Les industries du commerce électronique en Corée du Sud et aux États-Unis sont les victimes d’une campagne de logiciels malveillants GuLoader en cours , a révélé la société de cybersécurité Trellix à la fin du mois dernier.

L’activité de malspam est remarquable pour la transition des documents Microsoft Word contenant des logiciels malveillants vers des fichiers exécutables NSIS pour le chargement du logiciel malveillant. Parmi les autres pays ciblés dans le cadre de la campagne figurent l’Allemagne, l’Arabie saoudite, Taïwan et le Japon.

NSIS , abréviation de Nullsoft Scriptable Install System, est un système open source basé sur des scripts utilisé pour développer des programmes d’installation pour le système d’exploitation Windows.

Alors que les chaînes d’attaque en 2021 ont exploité une archive ZIP contenant un document Word contenant des macros pour déposer un fichier exécutable chargé de charger GuLoader, la nouvelle vague de phishing utilise des fichiers NSIS intégrés dans des images ZIP ou ISO pour activer l’infection.

« L’intégration de fichiers exécutables malveillants dans des archives et des images peut aider les acteurs de la menace à échapper à la détection », a déclaré Nico Paulo Yturriaga, chercheur chez Trellix .

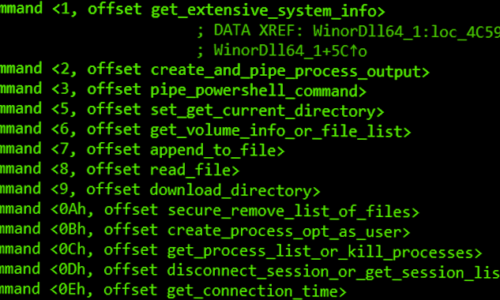

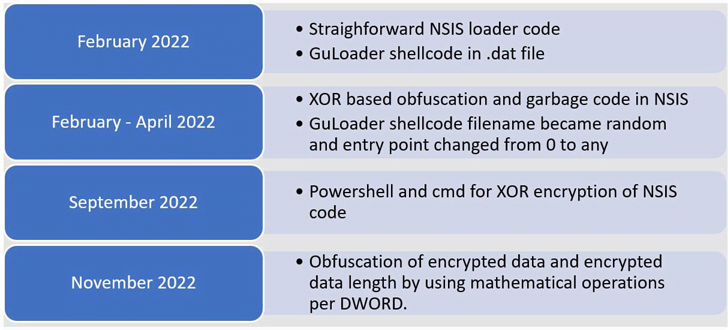

Au cours de l’année 2022, les scripts NSIS utilisés pour fournir GuLoader auraient gagné en sophistication, intégrant des couches supplémentaires d’obscurcissement et de chiffrement pour dissimuler le shellcode.

Le développement est également emblématique d’un changement plus large dans le paysage des menaces, qui a connu des pics dans les méthodes alternatives de distribution de logiciels malveillants en réponse au blocage par Microsoft des macros dans les fichiers Office téléchargés depuis Internet.

« La migration du shellcode GuLoader vers les fichiers exécutables NSIS est un exemple notable pour montrer la créativité et la persistance des acteurs de la menace pour échapper à la détection, empêcher l’analyse en bac à sable et entraver l’ingénierie inverse », a noté Yturriaga.