Test d'intrusion Black Box externe

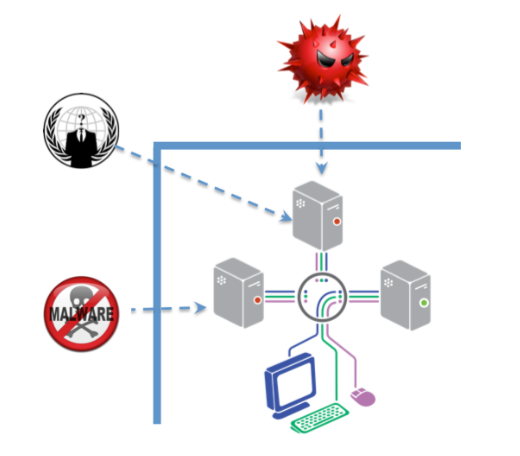

Un test d’intrusion externe Black-Box imite les actions d’un adversaire réel en tentant d’exploiter les faiblesses de la sécurité du réseau sans les dangers d’une menace réelle. Ce test examine les systèmes informatiques externes pour toute faiblesse qui pourrait être utilisée par un attaquant externe pour perturber la confidentialité, la disponibilité ou l’intégrité du réseau, permettant ainsi à l’organisation de remédier à chaque faiblesse. Il faut supposer que chaque appareil à l’écoute active qui est exposé à Internet sera constamment attaqué. Des exemples de services d’écoute qui sont généralement exposés seraient le courrier électronique, le Web, le VPN, l’authentification cloud, le stockage cloud, etc.

L’objectif d’un test d’intrusion externe en boîte noire est de renforcer le périmètre de votre environnement (pare-feu, VPN, etc.) ainsi que tous les services externes susceptibles d’être exposés à Internet (par exemple, infrastructure cloud, services DMZ comme la messagerie). En règle générale, ce type de test est accompagné d’un audit de configuration de sécurité en boîte blanche des dispositifs de sécurité réseau protégeant votre périmètre.

L’approche Cycuri

L’approche Cycuri

La description ci-dessous donne un aperçu générique de certains des domaines qui seront évalués :

Pour les tests d’intrusion en boîte noire, Cycuri commence par des méthodologies basées sur la norme d’exécution des tests d’intrusion (PTES ), qui peuvent être résumées dans les étapes suivantes :

Collecte de renseignements : lors de la première étape d’un test d’intrusion, Cycuri recherche autant d’informations que possible sur les cibles. Cela comprend l’identification des appareils, services et applications utilisés ainsi que la découverte de comptes d’utilisateurs possibles valides et d’autres actions.

Analyse de vulnérabilité : une fois que tous les systèmes et applications sont correctement identifiés, Cycuri effectue une analyse des erreurs de configuration, des défauts de conception, etc.

Exploitation : dans cette phase, Cycuri tente d’exploiter toutes les faiblesses ou vulnérabilités identifiées dans les actifs découverts qui font partie de la portée du test d’intrusion. Cycuri cherchera à exploiter manuellement toutes les faiblesses ou vulnérabilités identifiées dans les serveurs ou l’application Web dans le but de les percer du point de vue de la boîte noire (c’est-à-dire sans informations d’identification ou connaissance des systèmes).

Post-exploitation : après avoir obtenu l’accès à un appareil/une application compromis, nous essayons d’en établir le contrôle total, de déterminer l’utilité de cet appareil/de cette application pour les prochaines attaques et, éventuellement, d’effectuer un mouvement latéral plus loin dans un réseau.

Rapports : nous fournissons une description de tous les vecteurs d’attaque découverts, ainsi que leur gravité (basée sur la complexité, la probabilité, l’interaction de l’utilisateur, etc.) et les étapes de correction possibles.