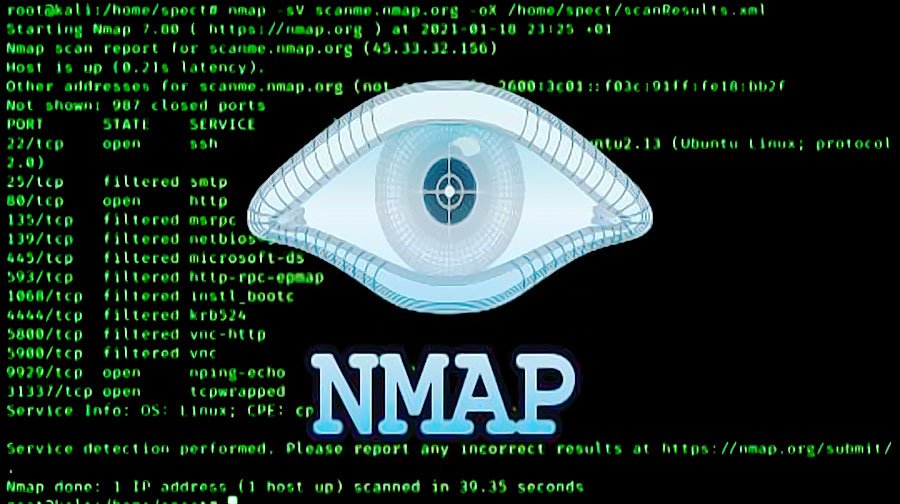

Nmap signifie « Network Mapper ». Dans Kali Linux, Nmap désigne un utilitaire largement utilisé par les testeurs d’intrusion pour la découverte du réseau et les audits de sécurité du système. Les utilisateurs trouvent Nmap utile pour diverses activités, y compris l’inventaire du réseau, le suivi de la disponibilité des services, la gestion des horaires, la surveillance des hôtes, etc. Nmap utilise de nouvelles méthodes pour déterminer le nombre d’hôtes sur un réseau, les services fournis par les hôtes, les systèmes d’exploitation sur lesquels ils s’exécutent, les types de paquets ou de pare -feu qu’ils utilisent et plusieurs autres fonctionnalités. Il convient également de noter que Nmap a été nommé produit de sécurité de l’année par Linux Journal, Info World, et d’autres organisations.

Comment utiliser Nmap dans Kali Linux ?

- Nmap peut être utilisé pour des utilitaires spécifiques, et des tâches spécifiques peuvent être accomplies en utilisant les différentes options disponibles dans Nmap. L’objectif principal de Nmap est de protéger le réseau en reniflant le trafic et en effectuant une analyse approfondie du réseau. L’analyse détaillée du réseau permet à l’administrateur qui a construit le système de sécurité sur le réseau d’obtenir des informations complètes sur le trafic de paquets. Être alerte et préparé permet à l’administrateur de réagir rapidement aux attaques.

- La commande pour analyser une seule adresse IP est la première façon d’utiliser Nmap. Grâce à cela, un « renifleur de menaces » qui remarque une activité inhabituelle à partir d’une seule adresse IP peut analyser pour distinguer les faux positifs des faux négatifs et atteindre la cible si l’adresse IP est notoire. Les faux positifs déclenchent inutilement des avertissements, ce qui peut masquer toute attaque. L’utilisation de l’utilitaire pour différencier les faux positifs des faux négatifs permettra d’exposer les faux positifs, gardant l’analyste de réseau sur ses gardes pour répondre à toute véritable attaque positive sans se soucier des faux positifs.

- Nmap peut également être utilisé pour analyser un hôte à la recherche d’informations susceptibles d’en faire une cible de grande valeur sur un réseau recherché par le piratage. Par exemple, les attaquants ciblent un hôte spécifique contenant des informations financières.

- Dans une situation plus avancée d’analyse d’une adresse IP, un utilisateur peut également utiliser Nmap pour analyser une plage d’adresses IP à la recherche d’instances ou de vulnérabilités par lesquelles une attaque pourrait être lancée. Nmap peut également être largement utilisé dans une situation de sélection de port plus complexe. Nmap permet aux utilisateurs d’analyser les ports avec l’utilitaire, comme l’analyse de l’adresse IP et de la plage d’adresses IP. Avec l’aide du port d’analyse, n’importe qui peut déterminer immédiatement si un logiciel malveillant attaque, car un logiciel malveillant cible généralement un port spécifique de l’hôte. Maintenant, si nous ne savons pas quels ports fonctionnent mal, nous pouvons analyser une plage de ports, tout comme celui que nous avions pour analyser la plage d’adresses IP.

Nmap a également la capacité d’analyser les 100 ports les plus couramment utilisés, ainsi que les 65535 ports (cette analyse prendra beaucoup de temps).

Que fait Nmap ?

Nmap est utilisé pour offrir des informations détaillées en temps réel sur nos réseaux et les appareils qui y sont connectés. Les principales utilisations de Nmap peuvent être divisées en trois catégories. Tout d’abord, le programme fournit des informations détaillées sur chaque adresse IP active sur nos réseaux, après quoi chaque adresse IP peut être analysée. Cela aide les administrateurs à déterminer si une adresse IP est utilisée par un service légitime ou par un tiers malveillant.

Deuxièmement, Nmap nous donne des informations sur l’ensemble du réseau. Il peut être utilisé pour afficher une liste des hôtes actifs et des ports ouverts , ainsi que pour identifier le système d’exploitation de tous les appareils connectés. Cela en fait un aspect important de la pénétration ainsi qu’un outil pratique pour la surveillance continue du système. Nmap peut être utilisé avec le framework Metasploit pour sonder puis corriger les vulnérabilités du réseau.

Troisièmement, Nmap est également un outil utile pour les utilisateurs qui souhaitent sécuriser leurs sites Web personnels et d’entreprise. Analyser notre serveur Web avec Nmap , en particulier si nous hébergeons notre site Web à domicile, reproduit efficacement la façon dont un pirate attaquerait notre site. Cette méthode « d’attaque » de notre propre site est un moyen très efficace de trouver des failles de sécurité.

Nmap est facile à utiliser et la majorité de ses outils sont familiers aux administrateurs système d’autres programmes. Nmap a l’avantage de combiner une variété de ces fonctionnalités dans un seul package, plutôt que de nous obliger à basculer entre d’autres outils de surveillance du réseau. Vous devez être familiarisé avec l’ interface de ligne de commande pour utiliser Nmap.

Bien que la plupart des utilisateurs sophistiqués puissent écrire des scripts pour automatiser les opérations courantes, la surveillance de base du réseau ne l’exige pas.

Syntaxe de Kali Linux Nmap

Dans Kali Linux, dans le contexte de l’analyse de réseau ou du piratage, nous l’appelons « sniffing network » une compétence et un outil crucial pour l’analyse de réseau et le piratage sans aucun doute la nécessité absolue pour que nous puissions découvrir des attaques potentielles dans les points vulnérables. Réparez-les pour protéger le réseau et nos systèmes.

Voici quelques syntaxes qui aident à « renifler le réseau ».

1. Syntaxe pour scanner une adresse IP unique

La syntaxe suivante est utilisée pour analyser une seule IP :

nmap < adresse IP >

Ici,

2. Syntaxe pour l’analyse d’un seul port

La syntaxe suivante est utilisée pour analyser un seul port :

nmap -p < numéro de port > < adresse IP >

3. Syntaxe pour l’analyse de la plage de ports

La syntaxe suivante est utilisée pour analyser la plage de ports :

nmap -p < plage de numéros de port > < adresse IP >

4. Syntaxe pour l’analyse des 100 ports les plus courants

La syntaxe suivante est utilisée pour analyser les 100 ports les plus courants :

nmap -f < adresse IP >

5. Syntaxe pour scanner un hôte

La syntaxe suivante est utilisée pour analyser un hôte :

Nmap < nom d'hôte >

Ici,

6. Syntaxe à analyser à l’aide de TCP SYN Scan

La syntaxe suivante est utilisée pour analyser à l’aide de l’analyse TCP SYN :

nmap -sS < adresse IP >

7. Syntaxe pour balayer une plage d’ips

La syntaxe suivante est utilisée pour analyser une plage d’adresses IP :

nmap < plage d'adresses IP >

Commandes Nmap dans Kali Linux

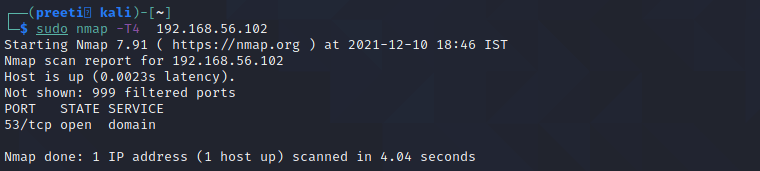

Commande Nmap 1 : nmap -T4 pour la synchronisation

Dans le processus d’analyse, nmap transmet les paquets à la machine cible dans une période de temps spécifique (intervalle). Nous pouvons utiliser le commutateur namp -T pour augmenter ou diminuer la période de temps. Cependant, l’ option -T nécessite un attribut, nous devrions utiliser 1,2,3,4 selon les besoins. T4 a une vitesse plus rapide que T1, T2 et T3 .

Syntaxe:

$ sudo nmap -T4 192.168.56.102

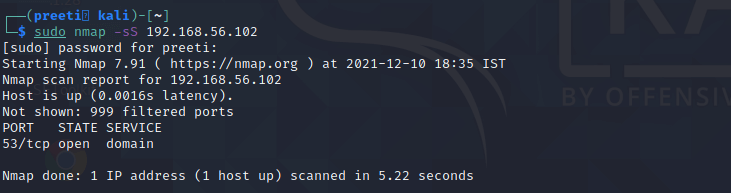

Commande Nmap 2 : nmap -sS pour l’analyse TCP SYN

Il s’agit d’un accès privilégié requis et identifie les ports TCP . TCP SYN Scan est une méthode standard pour détecter les ports ouverts sans passer par le processus de prise de contact à trois . Lorsqu’un port ouvert est repéré, la poignée de main TCP est réinitialisée avant l’accomplissement. Par conséquent, ce balayage est également appelé balayage semi-ouvert .

Syntaxe

sudo nmap -sS 192.168.56.102

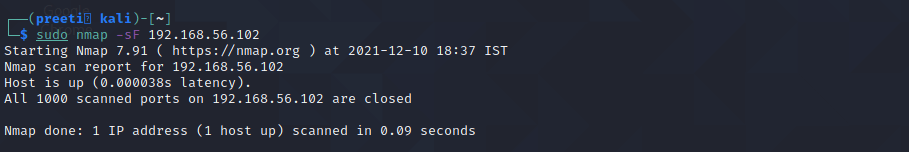

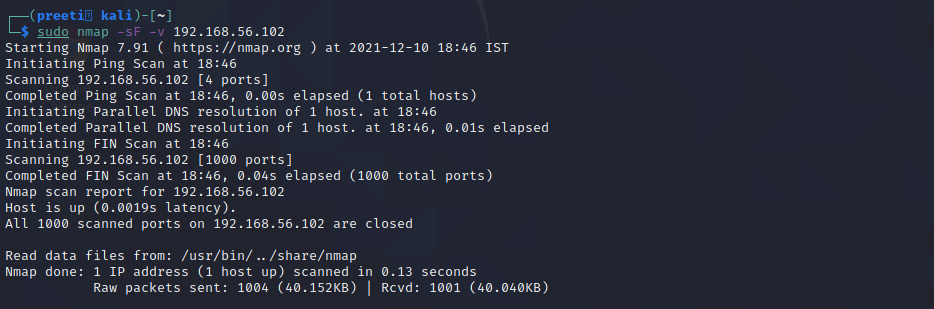

Commande Nmap 3 : nmap -sF pour l’analyse FIN

L’analyse FIN transmet des paquets avec un indicateur FIN à la machine cible ; par conséquent, ces trames sont anormales car elles sont envoyées à la destination avant que le processus d’ établissement de liaison à trois ne puisse être terminé. S’il n’y a pas de session TCP active, le port est officiellement fermé. Si le port de la machine de destination est fermé, le paquet RST dans la réponse FIN Scan est inversé.

Syntaxe

sudo nmap -sF 192.168.56.102

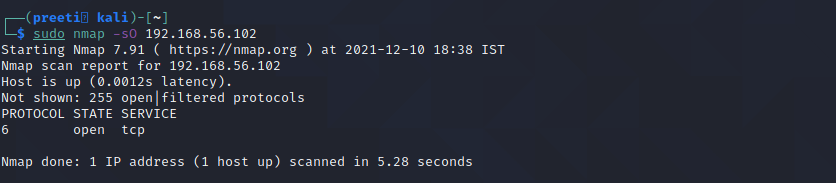

Par rapport aux autres analyses nmap, une analyse de protocole IP présente une différence majeure. Il recherche d’autres protocoles IP utilisés par le système cible, tels que ICMP, TCP et UDP. Le protocole IP supplémentaire, tel que EGP ou IGP.

sudo nmap -so 192.168.56.102

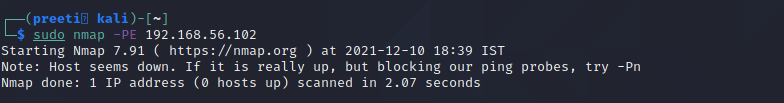

Commande Nmap 4 : nmap-PE pour le ping de requête d’écho ICMP

Le ping de demande d’écho ICMP envoie une demande d’écho ICMP à l’adresse IP de la machine de destination. Dans le type normal de requête d’écho ICMP, une combinaison de pings TCP et ACK est envoyée. En utilisant l’option -PE , la requête d’écho ICMP peut être spécifiée comme la méthode nmap ping sans coupler TCP ACK ping .

Syntaxe

nmap -PE 192.168.56.102

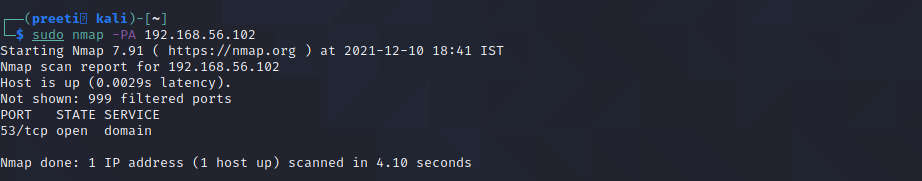

Commande Nmap 5 : nmap -PA pour TCP ACP Ping

Au lieu d’utiliser l’option par défaut d’une requête d’écho ICMP et d’un ACK TCP , l’ option -PA envoie un ACK TCP et rejette toutes les requêtes d’ écho ICMP . C’est une option décente lorsque ICMP n’est pas une option en raison du filtrage de paquets ou des pare-feu.

Syntaxe

nmap -PA 192.168.56.102

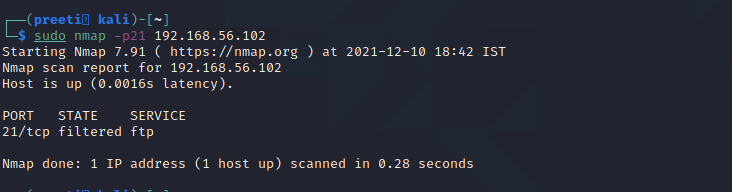

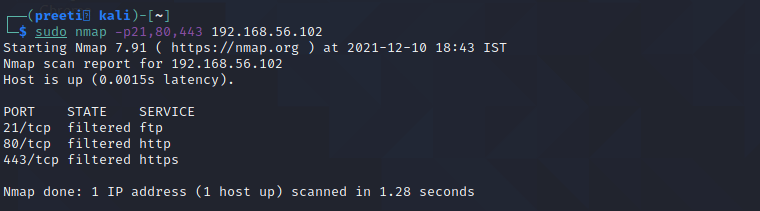

Commande Nmap 6 : nmap -p pour l’analyse de port

Nmap est principalement utilisé pour analyser les ports ; il analyse tous les ports par défaut, mais nous pouvons analyser des protocoles uniques, multiples ou à portée.

Analyse de port unique :

Syntaxe

Sudo nmap -p21 192.168.56.102

Plusieurs ports de numérisation :

Syntaxe

Sudo nmap -p21, 80, 443 192.168.56.102

Commande Nmap 7 : nmap -v pour le mode verbeux

Le mode verbeux de nmap nous permet d’obtenir plus d’informations à partir de la sortie de l’analyse. L’option détaillée n’affecte pas ce qui se passe pendant l’analyse ; il ne modifie que la quantité d’informations que nmap affiche sur sa sortie.

Sudo nmap -sF -v 192.168.56.102

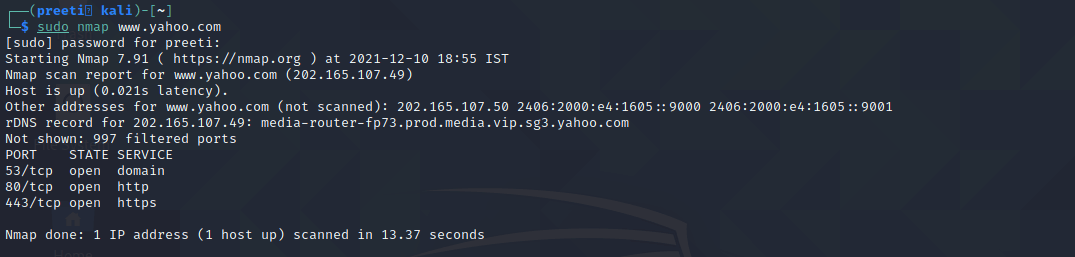

Commande 8 : nmap pour analyser un hôte

Syntaxe

sudo nmap www.yahoo.com

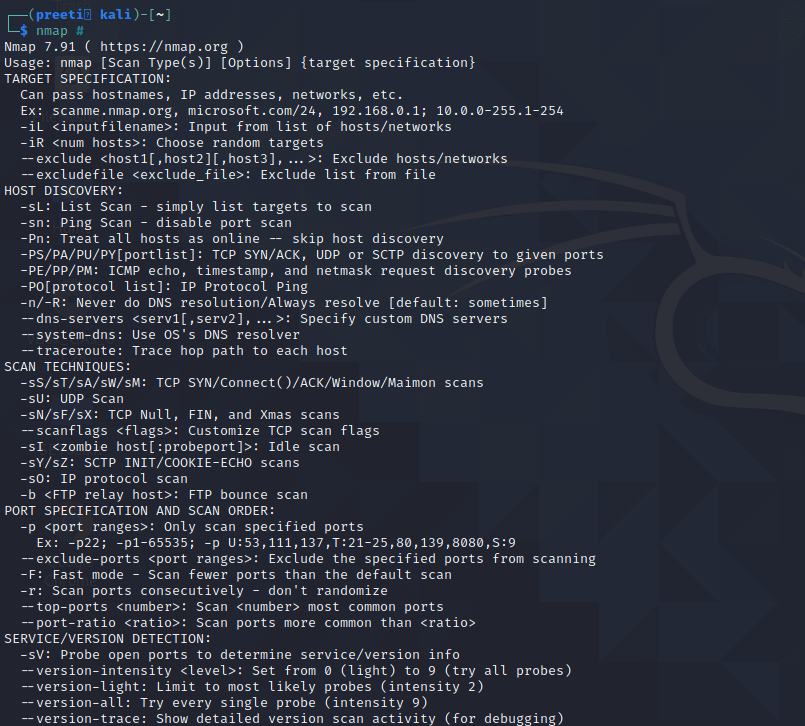

Quelques autres commandes Nmap

La plupart des fonctions de Nmap peuvent être exécutées avec une seule commande, et le programme utilise également de nombreuses commandes « raccourcis » , qui peuvent être utilisées pour automatiser les tâches courantes.

Voici un aperçu rapide :

1. Numérisation ping

Une analyse ping renvoie des informations sur chaque adresse IP active sur notre réseau. Cette commande peut être utilisée pour effectuer une analyse ping :

nmap #

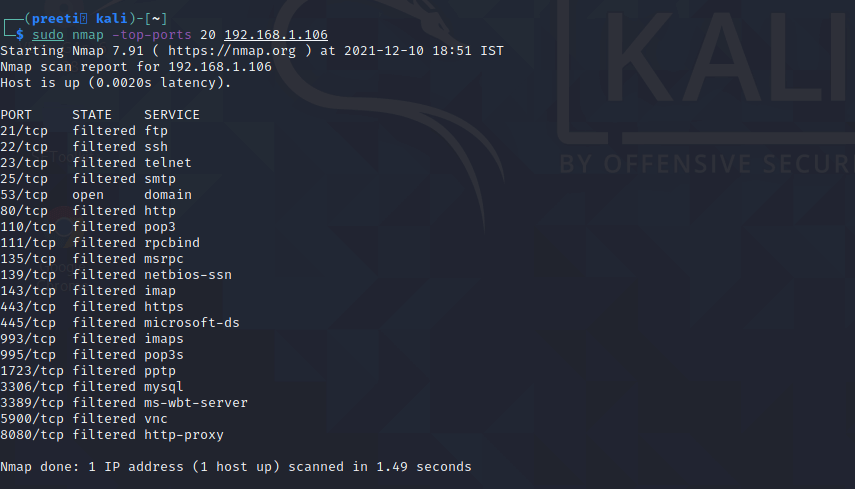

2. Analysez les ports les plus populaires

Cette commande est particulièrement utile pour exécuter Nmap sur un serveur domestique . Il analyse automatiquement les différents ports les plus populaires pour un hôte. Nous pouvons utiliser la commande suivante pour exécuter cette commande :

nmap -top-ports 20 192.168.1.106

Nous pouvons remplacer « 20 » par le nombre de ports à scanner, et Nmap scanne rapidement ce nombre de ports. Il fournit une sortie simple qui détaille l’état des ports les plus courants, nous permettant de déterminer rapidement si des ports sont ouverts inutilement.

3. Désactiver la résolution de nom DNS

Nous pouvons également accélérer nos analyses Nmap à l’aide du paramètre -n pour désactiver la résolution DNS inversée. Cela peut être très pratique si nous devons analyser un immense réseau. Par exemple, pour désactiver la résolution DNS pour l’analyse ping de base mentionnée ci-dessus, ajoutez -n :

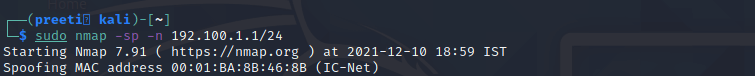

Nmap -sp -n 192.100.1.1/24