Cet article couvre les tests d’intrusion Active Directory qui peuvent aider les testeurs d’intrusion et les experts en sécurité qui souhaitent sécuriser leur réseau.

» Active Directory Pentesting » Appelé » AD pénétration Testing » est un service d’annuaire que Microsoft a développé pour le réseau de domaine Windows. En l’utilisant, vous pouvez contrôler les ordinateurs et les services du domaine qui s’exécutent sur chaque nœud de votre domaine.

Test d’intrusion Active Directory

Dans cette section, nous avons quelques niveaux, le premier niveau est une reconnaissance de votre réseau. chaque utilisateur peut entrer dans un domaine en ayant un compte dans le contrôleur de domaine (DC).

Toutes ces informations sont simplement recueillies par l’utilisateur qui est un utilisateur AD. Dans le nom d’utilisateur , il y a deux parties, la première est le nom de domaine et la seconde est votre nom d’utilisateur. comme ci-dessous :

Commandes de reconnaissance :

+ c:\ > utilisateur du réseau

En exécutant cette commande dans CMD (invite de commande), vous pouvez facilement voir les utilisateurs locaux sur votre PC.

+ c:\ >whoami

Cette commande peut vous aider à voir l’utilisateur actuel associé à Active Directory connecté.

+ c:\ >whoami /groupes

Cette commande vous aide à vous montrer le groupe actuel

+ c:\ > utilisateur net \domaine

Cette commande vous montre tous les utilisateurs de n’importe quel groupe dans le répertoire actif.

aussi, vous pouvez voir le groupe de chaque utilisateur en exécutant cette commande :

+ c:\ > domaine de l’utilisateur net [nom d’utilisateur].

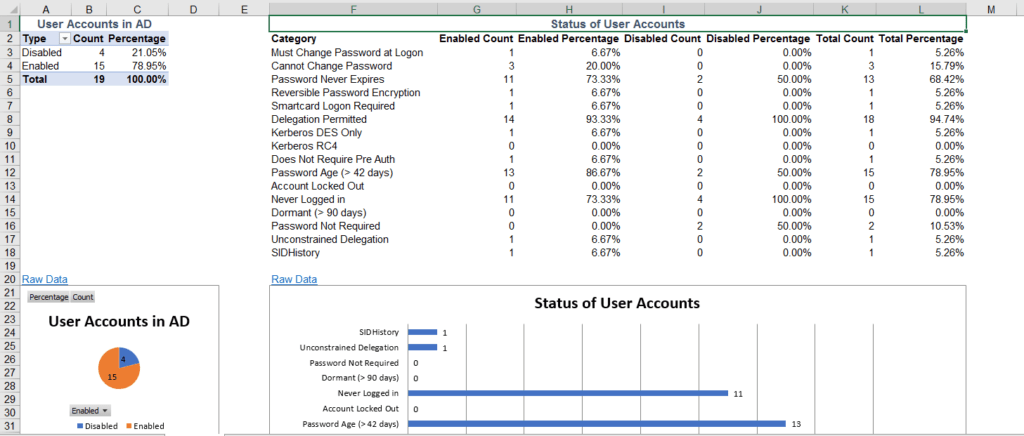

Pour mieux voir, vous pouvez utiliser le script « AD Recon ». AD Recon est un script écrit par « Sentiment de sécurité ».

Il utiliser s environ 12 000 lignes de script PowerShell qui vous donnent un bon aperçu de AD et de toutes les informations dont vous aurez besoin.

Vous pouvez télécharger ce script depuis GitHub : https://github.com/sense-of-security/ADRecon captures d’écran du rapport de cette application :

Lorsque vous obtenez tous les utilisateurs AD, vous devriez maintenant jeter un œil à la stratégie de groupe. La stratégie de groupe est une fonctionnalité de la famille de systèmes d’exploitation Microsoft Windows NT qui contrôle l’environnement de travail des comptes d’utilisateurs et des comptes d’ordinateurs. dans la stratégie de groupe, vous pouvez voir la politique d’environnement telle que » Politique de verrouillage de compte « .

C’est un méthode ce fournir s vous mettez en réseau les utilisateurs pour être à l’abri des attaques par devinette de mot de passe. Aussi , vous pouvez voir » Politique de mot de passe « . Une politique de mot de passe est un ensemble de règles conçues pour améliorer la sécurité informatique en encourageant les utilisateurs à utiliser des mots de passe forts et à les utiliser correctement.

Lorsque vous obtenez tous les données dont vous avez besoin, vous pouvez maintenant exécuter différentes attaques sur les utilisateurs comme :

Annuaire actif de la force brute

Pour une attaque par force brute sur Active Directory, vous pouvez utiliser les auxiliaires Metasploit Framework. Tu peux utiliser ci-dessous auxiliaire:

msf > utiliser auxiliaire/scanner/smb/smb_login

Les options de cet auxiliaire vous permettent de définir le fichier de nom d’utilisateur et le fichier de mot de passe. et définissez une adresse IP qui a ouvert le service SMB.

alors vous pouvez exécuter cet auxiliaire en entrant la commande « run ».

Si vous essayez de faux mots de passe plus que la politique de verrouillage de compte, vous pouvez voir ce message « Le compte a été verrouillé ».

Si vous l’essayez sur tous les comptes, tous les utilisateurs être désactivé d et vous pouvez voir le désordre dans le réseau . Comme vous pouvez le voir dans la politique de mot de passe, vous pouvez définir votre liste de mots de passe sur force brute.

Tous les hachages sont stockés dans un fichier nommé « NTDS.dit » à cet emplacement :

C:\Windows\NTDS

Vous allez extraire les hachages de ce fichier en utilisant mimikatz . mimikatz a une fonctionnalité qui utilise le service de réplication d’annuaire (DRS) pour récupérer les hachages de mot de passe à partir du fichier NTDS.DIT. vous pouvez l’exécuter comme vous pouvez le voir ci-dessous :

mimikatz # lsadump :: dcsync /domaine: pentestlab .local /tous / CSV

Ensuite, vous pouvez voir les hachages et le mot de passe (si le mot de passe peut être trouvé).

L’annuaire actif comprend plusieurs services qui s’exécutent sur des serveurs Windows, il comprend des groupes d’utilisateurs, des applications, des imprimantes et d’autres ressources.

Il aide les administrateurs de serveur à gérer les appareils connectés au réseau et comprend un certain nombre de services tels que le domaine, les services de certificats, les services d’annuaire légers, la fédération d’annuaires et la gestion des droits.

Les tests de pénétration d’Active Directory sont requis pour toute organisation, de nos jours les groupes APT ciblent activement Active Directory en utilisant différentes techniques.