Test d'intrusion post-brèche

Un test d’intrusion post-brèche (ou test d’intrusion interne ou test Red Team) part du principe qu’un membre de votre organisation a :

- Ouverture d’une pièce jointe malveillante

- Navigué sur le mauvais site Web et/ou cliqué sur le mauvais lien

- Branché sur une clé USB ou un périphérique multimédia amovible armé

En d’autres termes, ils ont invité la compromission sur leur ordinateur à travers leurs actions. En règle générale, les situations ci-dessus représentent plus de 95 % de toutes les attaques réussies. Évidemment, un périmètre faible ou mal configuré est une autre méthode d’entrée, mais ceux-ci sont beaucoup plus faciles à défendre.

En d’autres termes, ils ont invité la compromission sur leur ordinateur à travers leurs actions. En règle générale, les situations ci-dessus représentent plus de 95 % de toutes les attaques réussies. Évidemment, un périmètre faible ou mal configuré est une autre méthode d’entrée, mais ceux-ci sont beaucoup plus faciles à défendre.

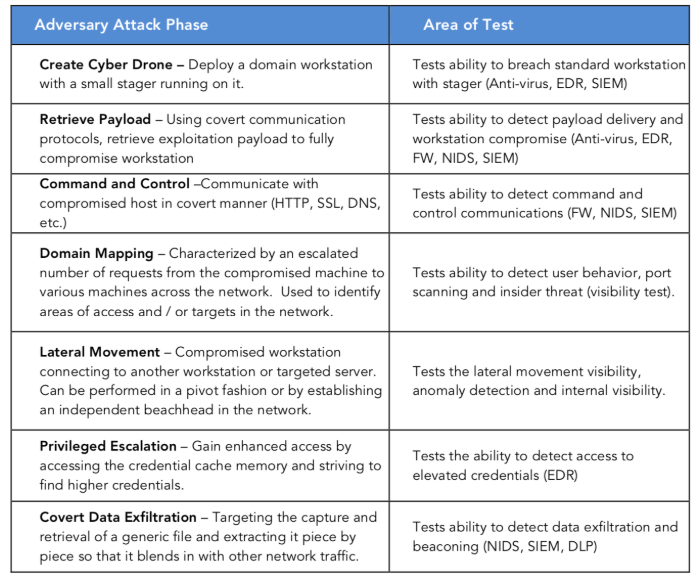

Un test d’intrusion interne post-brèche porte sur les éléments suivants :

Vous avez supposé que vous serez compromis à un moment donné et que vous devez renforcer votre posture de sécurité.

Ce type de test est l’un des moyens les plus efficaces et les plus réalistes de mesurer l’efficacité de votre posture opérationnelle globale de cybersécurité (c’est-à-dire les personnes, les processus et les technologies protégeant votre environnement). Cela testera les capacités de visibilité de votre réseau en se concentrant sur le trafic réseau et le comportement des points de terminaison, en mettant l’accent sur la détection d’opérations potentiellement malveillantes. Ces tests peuvent également être utilisés pour mesurer la capacité de détection et de réponse de votre équipe de sécurité ou de votre fournisseur de services de sécurité gérés (MSSP).

Un test de pénétration interne post-violation correctement exécuté consiste à améliorer votre posture de cybersécurité opérationnelle. Cycuri fournira un rapport complet qui vous permettra de combler les failles de sécurité et de maintenir la confidentialité, l’intégrité et la disponibilité de vos actifs critiques dans votre environnement.

Contexte des attaques dirigées par l’utilisateur

Afin de lutter contre l’acteur sophistiqué des cybermenaces d’aujourd’hui, une connaissance complète de la situation et une visibilité du réseau sont nécessaires. L’infrastructure de sécurité traditionnelle s’appuie sur la journalisation des alertes de sécurité pour produire une visibilité sur les menaces. Malheureusement, les alertes de sécurité et la visibilité ne sont pas les mêmes. Et sans la capacité de « voir » les menaces qui se cachent dans des activités normales, vous ne pouvez pas les arrêter.

Des alertes de sécurité sont créées (et enregistrées) lorsqu’elles détectent quelque chose qu’elles considèrent comme menaçant. Cependant, les pirates compétents ne font pas des choses menaçantes qui sonnent l’alarme. Ils s’appuient sur des attaques pilotées par l’utilisateur et émulent un « comportement d’initié » pour faire des choses qui sont silencieuses, furtives et d’apparence TRÈS normale. En d’autres termes, ils ne déclenchent pas l’alarme lorsqu’ils traversent le réseau, obtiennent un accès, établissent des têtes de pont et atteignent finalement leur objectif de voler, saboter ou endommager l’infrastructure de l’entreprise et les actifs numériques.

Qu’est-ce qu’une attaque « pilotée par l’utilisateur » ?

Les pirates savent depuis longtemps que le moyen le plus simple de pénétrer dans un réseau n’est pas d’attaquer le périmètre, mais plutôt d’ingénierie sociale des utilisateurs à l’intérieur. S’ils réussissent (et s’ils essaient assez fort, ils y parviendront), un pirate convaincra un utilisateur de faire quelque chose qui conduira à un compromis (par exemple, ouvrir l’e-mail malveillant, visiter le mauvais site Web, brancher la clé USB inconnue, ou télécharger la mauvaise application). Tout ce qu’il faut, c’est un petit pied, et un pirate prendra le contrôle du compte d’un utilisateur et de sa machine. En d’autres termes, le pirate deviendra l’initié. À partir de là, tout ce qu’ils font ressemble à un utilisateur qui le fait. Si le pirate informatique est bon, ces activités ressembleront à un comportement normal et ne seront PAS arrêtées, ni même vues par les outils traditionnels.

L’approche Cycuri :

Les tests internes de pénétration post-violation partent du principe qu’un employé interne de confiance a « cliqué sur le mauvais lien » ou « ouvert la mauvaise pièce jointe à un e-mail » ou « branché la mauvaise clé USB ». À ce stade, l’adversaire a un pied à l’intérieur du réseau et vous avez été activement compromis. Ce test exerce les contrôles de sécurité, les capacités de détection et de réponse dans l’organisation. Pour tous les actifs internes testés, Cycuri doit utiliser une stratégie qui simule une situation post-brèche au sein du réseau (c’est-à-dire ce qui peut être fait si un adversaire a réussi à franchir le périmètre du réseau).

Pour ce faire, Cycuri utilisera son logiciel Cyberi pour établir une tête de pont sur un poste de travail de domaine normal, lançant toutes les activités à partir de cet emplacement, en utilisant des techniques de commande et de contrôle pour communiquer avec le système « compromis ». Les objectifs de ces tests sont d’évaluer les contrôles de sécurité internes, la visibilité de la sécurité, les capacités de détection, la réponse de l’équipe de sécurité à une menace adverse et d’évaluer la posture de sécurité globale du réseau interne. Dans certains cas, des objectifs spécifiques sont définis (par exemple, récupérer un fichier à partir d’un serveur de fichiers à privilèges élevés). Ceux-ci peuvent être discutés plus en détail avant le test.