Suivez ce didacticiel OpenVAS pour obtenir un aperçu de la gestion et de l’administration d’OpenVAS . L’accent mis sur les services backend vous permettra de mettre en place et de faire fonctionner le cadre complet d’analyse des vulnérabilités OpenVAS. Des conseils supplémentaires pour le dépannage et le test de vérifications individuelles complètent le didacticiel.

Premiers pas avec OpenVAS

Présentation des composants

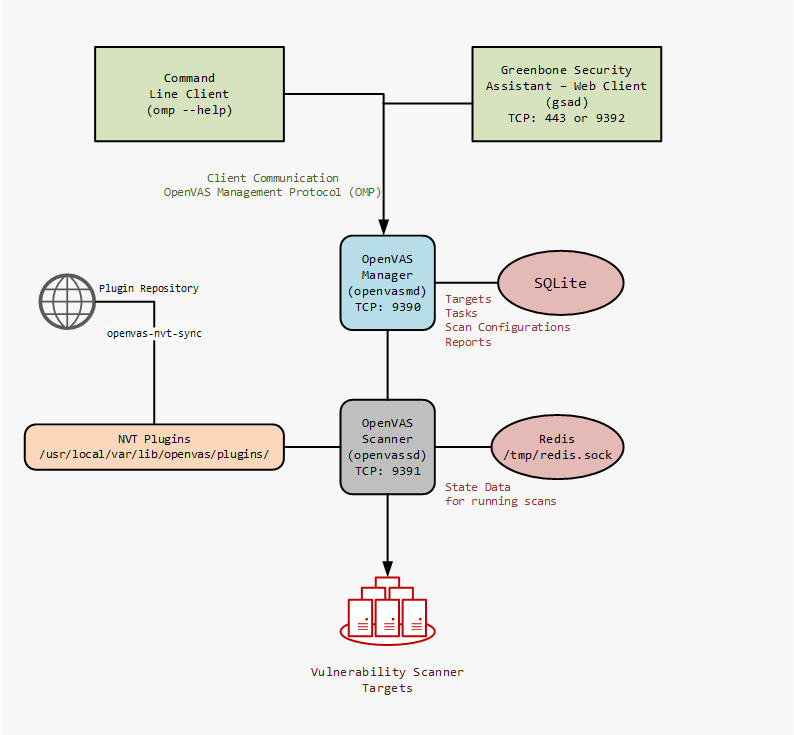

OpenVAS est composé d’un certain nombre de services et de clients. En comprenant le rôle des différents composants, vous serez beaucoup mieux en mesure d’administrer efficacement les serveurs OpenVAS.

La communication entre le client et le gestionnaire OpenVAS s’effectue à l’aide du protocole de gestion OpenVAS (OMP) .

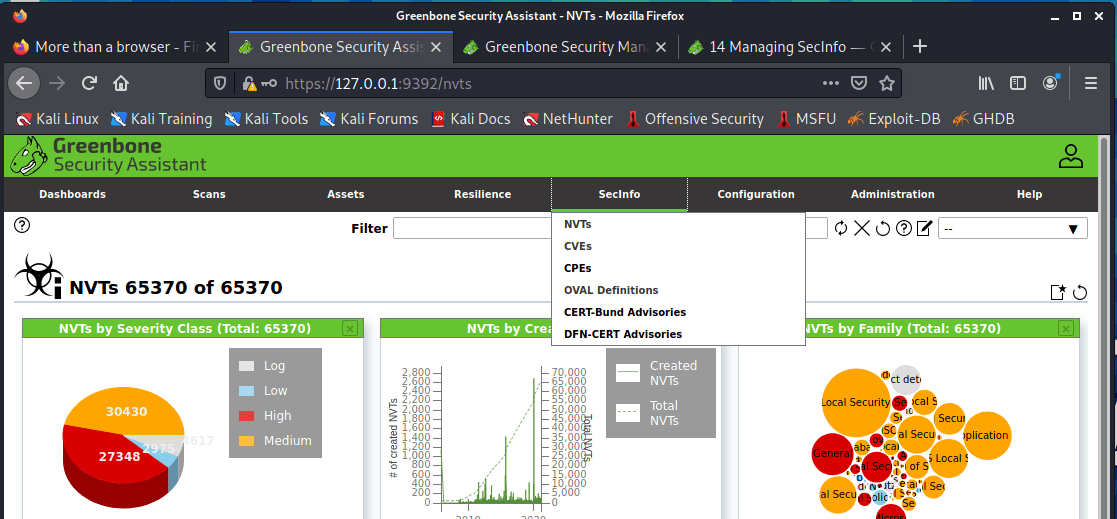

Qu’est-ce qu’un NVT ?

NVT est un test de vulnérabilité réseau . Celles-ci sont menées à l’aide de plugins développés en NASLcode. Le langage de script est un héritage de sa base de code Nessus d’origine. NASL est le Nessus Attack Scripting Language , un langage de script pour le test des vulnérabilités développé pour la première fois en 1998. S’inspirant du langage de programmation C, les non-codeurs souhaitant développer un test de vulnérabilité peuvent être mieux servis par Nmap et son NSE basé sur LUA ( Nmap Scripting Engine).

Sur un serveur OpenVAS typique, il y aura des dizaines de milliers de .naslfichiers. Ce sont les vérifications de vulnérabilité utilisées par le service de scanner OpenVAS. Un guide de mise à jour des NVT peut être trouvé dans ce tutoriel ci-dessous.

Installer OpenVAS sur Ubuntu (PPA)

Pour ceux qui souhaitent installer OpenVAS sur Ubuntu, nous avons un guide d’installation complet « comment faire » disponible . Cela couvre non seulement l’installation de base, mais également plusieurs ajouts facultatifs pour augmenter l’efficacité de notre solution de gestion des vulnérabilités préférée.

Installer OpenVAS sur Kali (PPA)

La plus célèbre des distributions Linux Penetration Testing, Kali Linux , est un choix populaire pour obtenir rapidement des outils opérationnels car beaucoup sont préinstallés et préconfigurés.

L’installation d’OpenVAS est très simple. Exécutez l’installation d’apt, puis exécutez le script de configuration.

root@kali :~# apt-obtenir la mise à jour root@kali :~# apt-get dist-upgrade root@kali:~# apt-get install openvas

root@kali:~# openvas-setup

/var/lib/openvas/private/CA créé

/var/lib/openvas/CA créé

[i] Ce script synchronise une collection NVT avec le 'OpenVAS NVT Feed'.

[i] Informations en ligne sur ce flux : 'https://www.openvas.org/openvas-nvt-feed

...

envoyé 1052 octets reçu 64342138 octets 99231,26 octets/sec

la taille totale est de 64342138 l'accélération est de 1,00

[i] Initialisation de la base de données scap

[i] Mise à jour des CPE

[i] Mise à jour de /var/lib/openvas/scap-data/nvdcve-2.0-2002.xml

[i] Mise à jour de /var/lib/openvas/scap-data/nvdcve-2.0-2003.xml

...

Ecrire la base de données avec 1 nouvelles entrées

Base de données mise à jour

Redémarrage de Greenbone Security Assistant : gsad.

Utilisateur créé avec le mot de passe '* mot de passe qui ressemble à uuid *'.

Installer OpenVAS sur Fedora (PPA)

Depuis la page d’installation officielle d’OpenVAS , se mettre en route avec Fedora se fait en quelques étapes simples.

Notez que ces étapes s’appliquent également à RHEL et CentOS.

Étape 1 : Configurer le référentiel Atomicorp

wget -q -O - https://www.atomicorp.com/installers/atomic |shÉtape 2 : Installation rapide d’OpenVAS

(en tant qu’utilisateur root, une seule fois)

miam installer openvas

configuration openvasÉtape 3 : Démarrage rapide d’OpenVAS

(rien à faire, tout est opérationnel directement après l’installation)

Étape 4 : Connectez-vous à OpenVAS avec l’utilisateur créé à l’étape 2Ouvrir https://localhost:9392/

Installer OpenVAS à partir de la source

L’avantage de l’installation à partir de la source est que vous obtenez la version la plus récente d’OpenVAS. Dans ce guide d’installation source pour Ubuntu, nous passons en revue les étapes d’installation d’OpenVAS à partir de la source. Bien sûr, selon votre distribution Linux, les packages de développement requis seront différents.

Alors que le guide lié est spécifiquement pour OpenVAS 7 et Ubuntu, le processus de base peut être suivi pour d’autres versions et distributions.

Accéder à l’interface Web OpenVAS

L’interface Web OpenVAS (gsad) s’exécute sur le port TCP 9392. Cependant, selon votre installation, il peut également écouter sur TCP 443. Après l’installation, cela peut être confirmé en vérifiant les ports d’écoute de votre système.

root@localhost :/# netstat -alnp | grep ECOUTER

Connexions Internet actives (serveurs et établis)

Proto Recv-Q Send-Q Adresse locale Adresse étrangère État PID/Nom du programme

tcp 0 0 127.0.0.1:6379 0.0.0.0:* ÉCOUTER 3692/serveur redis 1

tcp 0 0 0.0.0.0:9391 0.0.0.0:* ÉCOUTEZ 13806/openvassd : Wa

tcp 0 0 0.0.0.0:1337 0.0.0.0:* ÉCOUTER 3656/sshd

tcp6 0 0 :::9390 :::* ÉCOUTEZ 13804/openvasmd

tcp6 0 0 :::443 :::* ECOUTEZ 28020/gsad

À partir de ces ports, nous pouvons voir que notre installation gsads’exécute sur le port 443. Le scanner OpenVAS (openvassd) s’exécute sur le port TCP 9391 et le gestionnaire OpenVAS (openvasmd) s’exécute sur le port TCP 9390. Enfin, le redis-server sur TCP 6379. Cette base de données est utilisée pour stocker des métadonnées temporaires pendant l’analyse active.

L’ouverture https://server-ip/dans notre navigateur affiche l’écran de connexion de l’assistant de sécurité Greenbone.

Emplacements des fichiers clés d’une installation OpenVAS

Il est important de connaître les emplacements de vos fichiers journaux et de votre configuration OpenVAS. Cela permettra un dépannage et une gestion plus rapides de votre serveur.

Le préfixe du chemin dépendra généralement de la manière dont OpenVAS a été installé. Une installation source par défaut placera tous les fichiers sous /usr/local/tandis que la plupart des packages placeront les fichiers aux emplacements attendus /etc/openvas/, /var/lib/openvaset /var/log/openvas/.

Fichiers journaux OpenVAS

L’emplacement le plus courant sera /usr/local/var/log/openvas/ou /var/log/openvas/. Vous y trouverez les fichiers journaux clés, où vous devriez regarder si les choses ne se comportent pas comme prévu.

root@localhost :~# ls /usr/local/var/log/openvas/

gsad.log

openvasmd.log

openvassd.dump

openvassd.messagesConfiguration OpenVAS

Le fichier de configuration principal du scanner OpenVAS est openvassd.conf, si ce fichier n’est pas présent, les paramètres par défaut sont utilisés pour toutes les options disponibles.

L’emplacement du fichier est généralement /etc/openvas/ou /usr/local/etc/openvas/.

Vérifiez la configuration en cours d’exécution avec cette astuce. L’exécution openvassd -ssur un serveur avec openvassd en cours d’exécution entraînera l’affichage de la configuration actuelle. Si le fichier de configuration n’est pas présent, ce seront les paramètres par défaut.

root@localhost :~# openvassd -s

plugins_folder = /usr/local/var/lib/openvas/plugins

dossier_cache = /usr/local/var/cache/openvas

include_folders = /usr/local/var/lib/openvas/plugins

max_hosts = 30

max_checks = 10

be_nice = non

fichier journal = /usr/local/var/log/openvas/openvassd.messages

log_whole_attack = non

log_plugins_name_at_load = non

fichier de vidage = /usr/local/var/log/openvas/openvassd.dump

chemin_cgi = /cgi-bin:/scripts

optimise_test = oui

checks_read_timeout = 5

network_scan = non

non_simult_ports = 139, 445

plugins_timeout = 320

safe_checks = oui

auto_enable_dependencies = oui

use_mac_addr = non

nasl_no_signature_check = non

drop_privileges = non

unscanned_closed = oui

unscanned_closed_udp = oui

vhosts =

vhosts_ip =

report_host_details = oui

cert_file = /usr/local/var/lib/openvas/CA/servercert.pem

fichier_clé = /usr/local/var/lib/openvas/private/CA/serverkey.pem

ca_file = /usr/local/var/lib/openvas/CA/cacert.pem

kb_location = /tmp/redis.sock

fichier_config = /usr/local/etc/openvas/openvassd.conf

Si votre version d’OpenVAS n’inclut pas de fichier de configuration par défaut, vous pouvez utiliser la sortie de openvassd -s. Redirigez simplement la sortie directement vers votre emplacement de configuration et continuez à apporter des modifications à la configuration.

Assurez-vous de ne pas écraser une configuration en place avec la commande suivante.

openvassd -s > /usr/local/etc/openvas/openvassd.confMises à jour OpenVAS NVT

La commande clé pour mettre à jour les NVT sur le système est openvas-nvt-sync. Assurez-vous cependant que le processus complet ci-dessous est suivi, comme sans la reconstruction du cache NVT /var/cache/openvas/. Les nouveaux chèques mis à jour ne seront pas utilisés par le scanner.

root@localhost :~/# openvas-nvt-syncAprès avoir synchronisé les derniers NVT, il est nécessaire que le gestionnaire OpenVAS mette à jour son cache NVT. Cela peut être fait openvasmd --updatesi le gestionnaire est en cours d’exécution ou openvasmd --rebuild avec le gestionnaire arrêté. La deuxième option est beaucoup plus rapide.

root@localhost :~/# ps -ef | grep openvas

** obtenir le pid **

root@localhost :~/# tue $pid_of_openvassd

root@localhost :~/# kill $pid_of_openvasmd

root@localhost :~/# openvasmd --rebuild

root@localhost :~/# openvasmd

root@localhost :~/# openvassd

root@localhost :~/# ps -ef | grep openvas

racine 13804 1 7 10 novembre ? 05:56:12 openvasmd

racine 13806 1 0 10 novembre ? 00:02:12 openvassd : Attente des connexions entrantes

Avec la sortie du processus ci-dessus, nous pouvons voir que la mise à jour a réussi. Le scanner et le gestionnaire sont prêts à commencer la numérisation.

Numérisation OpenVAS en ligne de commande avec OMP

Habituellement requis pour automatiser les analyses OpenVAS , le client de ligne de commande (omp) pour OpenVAS vous permet de transformer le système en solution personnalisée pour vos propres besoins.

La omp commande a un grand nombre d’options . Une fonctionnalité intéressante est la possibilité d’enregistrer vos identifiants de connexion dans un fichier afin qu’ils n’aient pas à être répétés sur la ligne de commande.

[Connexion]

hôte=127.0.0.1

port=9390

nom d'utilisateur=hacker1

mot de passe = oui d'accordBien qu’il existe un certain nombre de raccourcis qui peuvent être utilisés comme paramètres de ligne de commande, pour un contrôle total, l’option XML est l’option aller à. Cela vous donne un contrôle total sur le système.

root@localhost :~# omp --help

Usage:

omp [OPTION...] - Interface de ligne de commande OpenVAS OMP

Options d'aide :

-?, --help Afficher les options d'aide

Possibilités d'application :

-h, --host=

Se connecter au gestionnaire sur l'hôte

-p, --port=

Utiliser le numéro de port

-V, --version Version imprimable.

-v, --verbose Messages verbeux (ATTENTION : peut révéler des mots de passe).

--use-certs Utiliser les certificats clients pour s'authentifier.

--client-cert=

Certificat client. Par défaut : /usr/local/var/lib/openvas/CA/clientcert.pem

--clé-client=

Clé client. Par défaut : /usr/local/var/lib/openvas/private/CA/clientkey.pem --client-ca-cert=

Certificat de l'autorité de certification client. Par défaut : /usr/local/var/lib/openvas/CA/cacert.pem -u, --username=

nom d'utilisateur OMP -w, --password=

Mot de passe OMP --config-file=

Fichier de configuration des paramètres de connexion. -P, --prompt Invite à quitter. -O, --get-omp-version Afficher la version OMP. -n, --nom=

Nom de la tâche de création. -C, --create-task Crée une tâche. -m, --commentaire=

Commentaire pour la tâche de création. -c, --config=

Config pour créer-tâche. -t, --target=

Cible pour la tâche de création. -E, --delete-report Supprimer un ou plusieurs rapports. -D, --delete-task Supprimer une ou plusieurs tâches. -R, --get-report Récupère le rapport d'une tâche. -F, --get-report-formats Obtenir les formats de rapport. (OMP 2.0 uniquement) -f, --format=

Format pour get-report. --filtre=

Chaîne de filtre pour get-report -G, --get-tasks Obtenir l'état d'une, de plusieurs ou de toutes les tâches. -g, --get-configs Obtenir les configurations. -T, --get-targets Obtenir les cibles. -i, --pretty-print En combinaison avec -X, joli imprime la réponse. -S, --start-task Démarrer une ou plusieurs tâches. -M, --modify-task Modifier une tâche. --ping Serveur Ping OMP --timeout=

Attendez

secondes pour la réponse ping OMP --file Ajouter du texte dans stdin en tant que fichier sur la tâche. -X, --xml=

Commande XML (par exemple "

"). "-" pour lire depuis stdin. --send-file=

Remplacez SENDFILE dans xml par base64 offile. --details Activer la vue détaillée.

Un exemple très simple d’envoi d’une requête XML à l’aide du ompclient consiste à demander de l’aide. La réponse de cette commande donne des détails sur d’autres requêtes XML possibles.

omp --xml=""Lancement d’une analyse à partir de la ligne de commande

En guise d’introduction rapide, le processus de démarrage d’une analyse à partir de la ligne de commande implique :

1. Créer une cible (–xml= » Ma cible mytargettotest.com « )

2. Créer une tâche (utilisez -C et l’option –config=ID de votre configuration d’analyse, nécessite également –target=ID de la cible)

3. Démarrer une tâche (–xml= » »)

4. Obtenir le rapport (–xml= » /usr/local/openvas/bin/omp –pretty-print –xml » » /usr/local/openvas/bin/omp –pretty-print –xml » «

Une fois l’analyse terminée, vous pouvez récupérer le rapport à l’aide du XML get_reports. Nécessite les paramètres report_idet format_id.

Au départ, cela peut sembler un peu écrasant, mais c’est tout à fait logique une fois que vous avez franchi le processus. N’oubliez pas d’utiliser les commandes de requête pour obtenir les différents identifiants cible / tâche / rapport / format au fur et à mesure du processus.

Tester un seul plugin OpenVAS NVT (nasl)

Que vous souhaitiez dépanner un NVT qui ne fonctionne pas ou tester une seule vulnérabilité, la openvas-nasl commande est votre amie. Cet outil pratique permet des vérifications rapides et le débogage des plugins cassés.

root@localhost :~# openvas-nasl --help

Usage:

openvas-nasl [OPTION...] NASL_FILE... - interpréteur NASL autonome pour OpenVAS

Options d'aide :

-h, --help Afficher les options d'aide

Possibilités d'application :

-V, --version Afficher les informations de version

-d, --debug Affiche les informations de débogage sur stderr.

-D, --description N'exécute que la partie 'description' du script

-B, --both Exécuter en mode description avant d'exécuter le script.

-p, --parse Analyse uniquement le script, ne l'exécute pas

-L, --lint 'lint' le script (vérifications étendues)

-t, --target=

Exécutez les scripts contre

-T, --trace=

Enregistrer les actions dans

(ou '-' pour stderr)

-c, --config-file=

Fichier de configuration

-e, --source-iface=

Interface réseau source pour les connexions établies. -s, --safe Spécifie que le script doit être exécuté avec les 'vérifications sécurisées' activées -X, --authenticated Exécute le script en mode 'authentifié' -i, --include-dir=

Rechercher inclut dans

--debug-tls=

Activer le débogage TLS à

L’erreur suivante est courante lors de la tentative d’exécution de la commande. Cela est dû à un échec de la vérification de la signature, comme indiqué dans l’erreur. Le réparer est généralement simple.

root@localhost :~# openvas-nasl -p /usr/local/var/lib/openvas/plugins/http_version.nasl

base gpgme-Message : définition de GnuPG homedir sur '/usr/local/var/lib/openvas/gnupg'

base gpgme-Message : Utilisation du moteur OpenPGP version '1.4.16'

base gpgme-Message : définition de GnuPG sysconf homedir sur '/usr/local/etc/openvas/gnupg'

http_version.nasl : signature incorrecte ou manquante. N'exécutera pas ce scriptNotez que dans la commande de test, nous avons utilisé le -pparamètre. C’est un bon moyen de tester les choses car il tente d’analyser le naslscript et révélera toute erreur ou autre problème (tel que des signatures manquantes).

Tous les détails sur les NVT de confiance sont disponibles. Cependant, afin que nous puissions poursuivre nos tests, nous allons passer à la création d’une clé privée, importer la clé du plug-in OpenVAS et signer.

root@localhost :~# gpg --homedir=/usr/local/etc/openvas/gnupg --gen-keyRépondez aux questions requises pour créer votre trousseau de clés et votre clé. Ensuite, récupérez la clé officielle OpenVAS Transfer.

root@localhost:~# wget https://www.openvas.org/OpenVAS_TI.asc

root@localhost:~# gpg --homedir=/usr/local/etc/openvas/gnupg --import OpenVAS_TI.ascLa dernière étape consiste à faire signer les choses.

root@localhost :~# gpg --homedir=/usr/local/etc/openvas/gnupg --lsign-key 48DB4530

pub 1024D/48DB4530 créé : 2007-11-05 expire : jamais utilisation : SC

confiance : inconnue validité : inconnue

sous 2048g/70610CFB créé : 2007-11-05 expire : jamais utilisation : E

[inconnu] (1). Intégrité de transfert OpenVAS

pub 1024D/48DB4530 créé : 2007-11-05 expire : jamais utilisation : SC

confiance : inconnue validité : inconnue

Empreinte de la clé primaire : C3B4 XXXX 288C XXXXX D526 XXXX 4847 XXXXX 48DB 4530

Intégrité de transfert OpenVAS

Êtes-vous sûr de vouloir signer cette clé avec votre

touche "Test OpenVAS" (***)

La signature sera marquée comme non exportable.

Signer vraiment ? (o/N) oMaintenant que nous avons trié toutes les signatures GPG, réessayons notre test.

root@localhost :~# openvas-nasl -p /usr/local/var/lib/openvas/plugins/http_version.nasl

base gpgme-Message : définition de GnuPG homedir sur '/usr/local/var/lib/openvas/gnupg'

base gpgme-Message : Utilisation du moteur OpenPGP version '1.4.16'

base gpgme-Message : définition de GnuPG sysconf homedir sur '/usr/local/etc/openvas/gnupg'Ça a l’air beaucoup mieux. Maintenant, nous pouvons tester contre une cible. Gardez à l’esprit que nous exécutons ces plugins de manière autonome à partir du gestionnaire OpenVAS, de sorte que les ID cibles de la section de ligne de commande ne sont pas pertinents. Notre cible est simplement l’hôte cible ou l’adresse IP.

root@localhost :~# openvas-nasl -p /usr/local/var/lib/openvas/plugins/pre2008/http_methods.nasl

base gpgme-Message : définition de GnuPG homedir sur '/usr/local/var/lib/openvas/gnupg'

base gpgme-Message : Utilisation du moteur OpenPGP version '1.4.16'

base gpgme-Message : définition de GnuPG sysconf homedir sur '/usr/local/etc/openvas/gnupg'

http_func.inc : Impossible de l'ouvrir ni de le localiser dans les chemins d'inclusion

/usr/local/var/lib/openvas/plugins/pre2008/http_methods.nasl : erreur d'analyse à ou près de la ligne 80Oh ! Presque là. Cette erreur indique que le plugin nécessite http_func.inc et qu’il est introuvable. Nous devons indiquer l’emplacement du répertoire du plugin à la commande openvas-nasl.

root@localhost:/# openvas-nasl -i /usr/local/var/lib/openvas/plugins/ -t hackertarget.com /usr/local/var/lib/openvas/plugins/http_version.nasl

base gpgme-Message : définition de GnuPG homedir sur '/usr/local/var/lib/openvas/gnupg'

base gpgme-Message : Utilisation du moteur OpenPGP version '1.4.16'

base gpgme-Message : définition de GnuPG sysconf homedir sur '/usr/local/etc/openvas/gnupg'

Le type de serveur Web distant est :

nginx/1.10.3 (Ubuntu)De plus, nous pouvons utiliser -d, l’option de débogage pour obtenir plus d’informations.

Mise à jour des certificats client et serveur

Après avoir exécuté OpenVAS plusieurs années, c’est un problème que j’ai rencontré plus d’une fois. Les différents composants OpenVAS disposent de certificats pour chiffrer la communication entre les composants (y compris les clients). Ces certificats expirent et lorsque cela se produit, les choses se cassent. Le Manager ne peut pas parler au Scanner par exemple.

La première erreur que vous pouvez voir est quelque chose comme » 503 service temporaire indisponible / indisponible « . La vérification du fichier journal OpenVAS Manager révélera.

depuis /var/log/openvas/openvasmd.log

lib serv:WARNING:2017-06-21 05h32.56 UTC : openvas_server_verify : le certificat n'est pas approuvé

lib serv:WARNING:2017-06-21 05h32.56 UTC : openvas_server_verify : le certificat a expiré

Créons donc de nouveaux certificats pour le serveur et les clients.

root@localhost : ~# openvas-mkcert -f

-------------------------------------------------- -----------------------------

Création du certificat SSL OpenVAS

-------------------------------------------------- -----------------------------

Toutes nos félicitations. Votre certificat de serveur a été correctement créé.

Les fichiers suivants ont été créés :

. Autorité de certification:

Certificat = /usr/local/var/lib/openvas/CA/cacert.pem

Clé privée = /usr/local/var/lib/openvas/private/CA/cakey.pem

. Serveur OpenVAS :

Certificat = /usr/local/var/lib/openvas/CA/servercert.pem

Clé privée = /usr/local/var/lib/openvas/private/CA/serverkey.pem

Appuyez sur [ENTER] pour quitter

Et maintenant pour les certificats clients.

root@localhost : ~# openvas-mkcert-client -n -i

Génération de clé privée RSA, module long de 4096 bits

.................................................. .................................................. ++

................................++

e est 65537 (0x10001)

Vous êtes sur le point d'être invité à saisir des informations qui seront incorporées

dans votre demande de certificat.

Ce que vous êtes sur le point d'entrer est ce qu'on appelle un nom distinctif ou un DN.

Il y a pas mal de champs mais vous pouvez en laisser des vides

Pour certains champs, il y aura une valeur par défaut,

Si vous entrez '.', le champ sera laissé vide.

-----

Nom du pays (code à 2 lettres) [DE] :

Nom de l'État ou de la province (nom complet) [Some-State] :

Nom de la localité (par exemple, ville) [] :

Nom de l'organisation (par exemple, société) [Internet Widgits Pty Ltd] :

Nom de l'unité organisationnelle (par exemple, section) [] :

Nom commun (par exemple, votre nom ou le nom d'hôte de votre serveur) [] :

Adresse e-mail []:

Utilisation de la configuration de /tmp/openvas-mkcert-client.445/stdC.cnf

Vérifier que la demande correspond à la signature

Signature d'accord

Le nom distinctif du sujet est le suivant

countryName :IMPRIMABLE:'AU'

nom de la localité :IMPRIMABLE:'Sydney'

commonName :PRINTABLE:'om'

Le certificat doit être certifié jusqu'au 10 novembre 22:28:26 2018 GMT (365 jours)

Ecrire la base de données avec 1 nouvelles entrées

Base de données mise à jour

Cela provient du fichier INSTALL du gestionnaire OpenVAS, mais après cela, la base de données n’a pas pu être reconstruite et le journal a affiché une erreur d’authentification :

lib serv:WARNING:2017-11-10 22h07.27 utc:12817 : openvas_server_connect : échec de la connexion au serveur : connexion refusée

lib auth : INFO:2017-11-10 22h07.31 utc:12819 : configuration d'authentification introuvable.Ce qu’il fallait, c’était enregistrer les nouveaux certificats auprès du gestionnaire OpenVAS. Pour ce faire, j’ai exécuté les commandes suivantes :

root@localhost : ~# openvasmd --get-scanners

* uuid est affiché ici *

root@localhost : ~# openvasmd --modify-scanner

--scanner-ca-pub /usr/local/var/lib/openvas/CA/cacert.pem --scanner-key-pub /usr/local/var/lib/openvas/CA/clientcert.pem --scanner- clé-priv /usr/local/var/lib/openvas/private/CA/clientkey.pem

root@localhost : ~# openvasmd --rebuild --progress

Reconstruction du cache NVT... terminé.

Suite à cela, tout est remis sur les rails.

Surveillance de l’instance OpenVAS Redis

Redis contient des données appelées KB. Il s’agit d’un magasin d’informations relatives aux tâches d’analyse en cours. Le serveur Redis est accessible par OpenVAS à l’aide d’un socket unix /tmp/redis.sock.

Il est possible de surveiller les données entrant dans la base de connaissances Redis à l’aide de la commande de surveillance Redis standard.

redis-cli -s /tmp/redis.sockConclusion

OpenVAS est une solution de test de vulnérabilité hautement performante et puissante. Espérons que ce didacticiel et les conseils inclus s’avéreront utiles aux utilisateurs. L’équipe de Greenbone Networks , ainsi que la communauté et d’autres supporters, ont fait un travail fantastique en construisant OpenVAS. La dernière version propose une gamme d’excellentes nouvelles fonctionnalités et optimisations qui ont constitué un grand pas en avant.

Pour certains de ces articles, je n’ai fait qu’effleurer la surface. Utilisez les informations ici comme pointeurs pour vous permettre d’approfondir le système OpenVAS.

Il y a beaucoup de bonnes informations disponibles sur le site OpenVAS et dans les archives de la liste de diffusion . Un autre emplacement souvent négligé pour plus d’informations est les manpages des serveurs openvassd et openvasmd.