Vous verrez souvent les termes Piratage Éthique et Pentest utilisés de manière interchangeable dans les discussions sur la cybersécurité. Cependant, ce ne sont pas les mêmes. Si vous êtes responsable de la sécurisation des systèmes informatiques d’une organisation, il est crucial de connaître la différence entre les deux. Les deux exercices sont utilisés pour atteindre différents objectifs de sécurité et de conformité.

Par exemple, vous ne devriez pas embaucher un pirate informatique éthique lorsque votre organisation exige des tests d’intrusion pour tester la conformité HIPAA . Il en va de même pour le piratage éthique, car embaucher le mauvais service de sécurité offensif ne répondra pas exactement à vos besoins.

Qu’est-ce que le piratage éthique ?

L’objectif principal du piratage éthique est de trouver des vulnérabilités et des failles dans les systèmes informatiques d’une organisation. Le mot « piratage » signifie essentiellement un accès non autorisé et constitue une infraction pénale dans la plupart des juridictions. Comme les hackers criminels qui cherchent toujours à trouver et à exploiter des vulnérabilités, le mot « éthique » fait la différence.

Une grande question ici est : pourquoi votre organisation exige-t-elle un piratage éthique ? La réponse est simple. Il vous aide à identifier les failles de vos systèmes informatiques avant que des pirates criminels ne les exploitent grâce à des activités de test d’intrusion sanctionnées menées par un pirate éthique. Le piratage éthique permet aux équipes de sécurité et d’ingénierie de bénéficier de conseils de remédiation sur les vulnérabilités découvertes sur les systèmes testés ; en fin de compte, ces activités, ainsi que la remédiation intégrée, soutiennent la posture de sécurité de l’organisation du point de vue de l’adversaire.

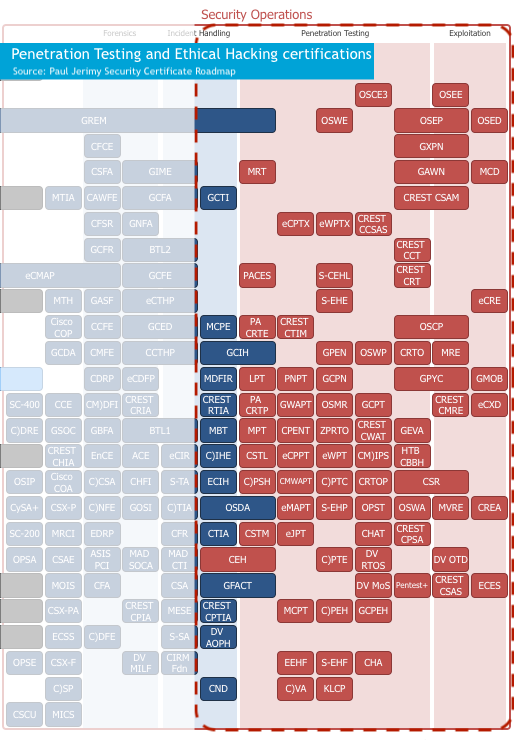

Les organisations embauchent des pirates qui ont des certifications afin de démontrer qu’ils ont l’expérience de sécurité offensive et les informations d’identification nécessaires pour minimiser les risques. Un certificat courant est la qualification Certified Ethics Hacker (CEH) délivrée par le EC-Council. Selon Wikipédia, les pirates qui détiennent ces informations d’identification ont « démontré leur connaissance de l’évaluation de la sécurité des systèmes informatiques en recherchant les faiblesses et les vulnérabilités des systèmes cibles, en utilisant les mêmes connaissances et outils qu’un pirate informatique malveillant, mais d’une manière licite et légitime pour évaluer la posture de sécurité d’un système cible. Pendant ce temps, le CEH est l’une des nombreuses certifications de piratage et de tests de pénétration disponibles pour qualifier un pirate informatique pour un engagement de sécurité offensif à portée étendue.

Avant que les pirates éthiques ne commencent à travailler sur la conduite d’un exercice de sécurité, ils sont autorisés par l’organisation concernée à faire de même. C’est tout le contraire de ce que font les hackers criminels ; ils n’ont pas besoin d’autorisation ou d’approbation pour attaquer une organisation. L’autorisation formelle de mener un exercice de sécurité comprend la détermination de la portée de l’engagement, la notification des vulnérabilités identifiées et le respect de la confidentialité des données par le biais d’un accord de non-divulgation.

Les organisations bénéficient également de l’aide de pirates éthiques par le biais de programmes de primes de bogues et de programmes de divulgation responsable des vulnérabilités (RVDP). Ceux-ci offrent différentes formes de récompenses, y compris financières, aux pirates éthiques qui informent l’organisation d’une vulnérabilité existante dans leurs systèmes. Les chercheurs indépendants en sécurité peuvent également être considérés comme des pirates éthiques qui recherchent de manière proactive les vulnérabilités des systèmes informatiques et font rapport à l’organisation concernée conformément à leur processus RVDP.

Le piratage éthique peut être effectué pour effectuer des évaluations de vulnérabilité, des tests de pénétration et des exercices d’équipe rouge. Celles-ci sont menées de manière plus structurée et sont généralement proposées par des prestataires de services de cybersécurité certifiés. Dans de nombreux cas, les pirates éthiques se coordonnent avec les équipes de sécurité internes pour maximiser les défenses d’une organisation contre les cyberattaques. Le piratage éthique permet aux organisations de corriger leurs vulnérabilités avant qu’elles ne soient exploitées. Cela les empêche essentiellement d’être victimes de cyberattaques et de faire la une des journaux.

D’autre part, les pirates criminels exploitent les vulnérabilités à des fins financières, de vol de données ou de reconnaissance. Ils essaient d’obtenir un accès non autorisé à un système contenant les données les plus sensibles possibles. Leurs actions entraînent souvent des pertes financières et de réputation. Ils n’ont pas l’intention de signaler les vulnérabilités à l’organisation et ne se soucient pas d’améliorer sa posture de sécurité globale. En fin de compte, les organisations doivent être prudentes lors de l’embauche ou de l’aide de pirates éthiques non vérifiés ou indépendants. Par exemple, certaines personnes qui ne sont pas affiliées à un service de test d’intrusion conforme à la norme SOC 2 peuvent être motivées par la cupidité lorsqu’elles rencontrent des données sensibles et peuvent ne pas signaler la vulnérabilité conformément au processus RVDP.

En quoi le Pentest (test d’intrusion) est-il différent ?

Les tests d’intrusion, ou Pentests, sont un exercice autorisé par des experts en sécurité qui détectent et exploitent les vulnérabilités existantes dans les systèmes informatiques ciblés. L’objectif est d’évaluer si une activité malveillante ou un accès non autorisé est possible. Si oui, les experts en sécurité déterminent l’étendue des dommages possibles si des pirates criminels réussissaient à exploiter une vulnérabilité. Une organisation doit effectuer régulièrement des tests d’intrusion avec une fréquence bien définie. La plupart des réglementations et normes de cybersécurité obligent désormais les organisations à effectuer des tests d’intrusion pour répondre aux exigences de conformité.

Les tests d’intrusion ont une portée bien définie convenue entre les parties avant le début de l’exercice. Les organisations qui préfèrent embaucher un fournisseur de tests d’intrusion avec une équipe interne dédiée de hackers éthiques certifiés ont plusieurs raisons à cela, y compris la tolérance au risque. Premièrement, les programmes de primes de bogues peuvent mettre en danger la sécurité des tiers. Deuxièmement, les CTO et les CISO sont liés par des restrictions de gouvernance interdisant aux sous-traitants externes, comme les pigistes et les chercheurs indépendants, de tester les systèmes. Les fournisseurs de tests d’intrusion ont des testeurs d’intrusion certifiés et des pirates informatiques éthiques dotés de connaissances et d’une expérience approfondies, offrant aux responsables de la sécurité et de l’ingénierie une alternative qui augmente les problèmes de personnel. Parmi toutes les options disponibles,

Que devriez-vous rechercher chez un fournisseur de Pentest ?

Lorsque vous recherchez un fournisseur de tests d’intrusion, votre processus de prise de décision doit être prudent. Selon la partie des tests de sécurité que vous externalisez, votre fournisseur doit répondre à vos exigences. En s’associant à des fournisseurs PTaaS réputés qui combinent la puissance de l’expérience humaine, de l’intelligence artificielle et de l’automatisation, les entreprises peuvent gagner en efficacité tout en gérant leurs risques conformément à leurs politiques de gouvernance, de risque et de conformité (GRC). Un fournisseur PTaaS de confiance offrira également des conseils de remédiation et de nouveaux tests pour vérifier si vos mesures de remédiation fonctionnent.

Les fournisseurs potentiels doivent avoir une expérience documentée et des qualifications de pirates éthiques dans leur équipe de test d’intrusion. Certaines certifications de premier plan incluent CISSP, OSCP, OSCE, CEH, GSNA, etc.

Si vous cherchez également à respecter les exigences de conformité, vous devez comprendre la méthodologie de test d’intrusion d’un fournisseur. Une méthode complète préparera votre organisation aux exigences de conformité spécifiques requises pour un test de sécurité GDPR, un Pentest HIPAA, un test SOC 1 ou 2, un Pentest PCI-DSS et un Pentest ISO 27001. Vous pouvez également consulter les reconnaissances de l’industrie qu’un fournisseur de pentesting a obtenues au fil des ans.

Comment le test d’intrusion en tant que service (PTaaS) peut-il aider ?

Cycuri est l’un des principaux fournisseurs de Pen Testing as a Service (PTaaS) qui vous garantit d’atteindre vos objectifs de conformité et de remédier aux vulnérabilités plus rapidement que jamais. La plate-forme cloud sécurisée de Cycuri combine la puissance de hackers internes certifiés et l’intelligence artificielle pour une expérience client PTaaS optimale. Notre méthodologie de test d’intrusion intègre des conseils de remédiation dans le cycle de vie de chaque exercice de test d’intrusion. Plus de 800 entreprises du monde entier choisissent Cycuri comme fournisseur privilégié de services de test de pénétration agiles, précis et évolutifs.

Allez au-delà des alternatives qui compliquent les tests d’intrusion et sécurisez votre entreprise et vos systèmes informatiques avec le nec plus ultra en matière de contrôles et de visibilité client en utilisant le Pen Testing as a Service de Cycuri. Pour en savoir plus, réservez un appel de découverte pour voir comment le PTaaS primé de Cycuri peut fonctionner pour vous.