Le groupe prolifique SideWinder a été reconnu comme l’acteur de l’État-nation derrière les tentatives d’attaques contre 61 entités en Afghanistan, au Bhoutan, au Myanmar, au Népal et au Sri Lanka entre juin et novembre 2021.

Les cibles comprenaient le gouvernement, l’armée, les forces de l’ordre, les banques et d’autres organisations, selon un rapport exhaustif publié par Group-IB, qui a également trouvé des liens entre l’adversaire et deux autres ensembles d’intrusion suivis comme Baby Elephant et DoNot Team .

SideWinder est également appelé APT-C-17, Hardcore Nationalist (HN2), Rattlesnake, Razor Tiger et T-APT4. Il est soupçonné d’être d’origine indienne, bien que Kaspersky en 2022 ait noté que l’attribution n’est plus déterministe.

Le groupe a été lié à pas moins de 1 000 attaques contre des organisations gouvernementales dans la région Asie-Pacifique depuis avril 2020, selon un rapport de la société russe de cybersécurité au début de l’année dernière.

Sur les 61 cibles potentielles compilées par Group-IB, 29 d’entre elles sont situées au Népal, 13 en Afghanistan, 10 au Myanmar, six au Sri Lanka et une est basée au Bhoutan.

Les chaînes d’attaque typiques montées par l’adversaire commencent par des e-mails de harponnage contenant une pièce jointe ou une URL piégée qui dirige les victimes vers une charge utile intermédiaire utilisée pour supprimer le logiciel malveillant de dernière étape.

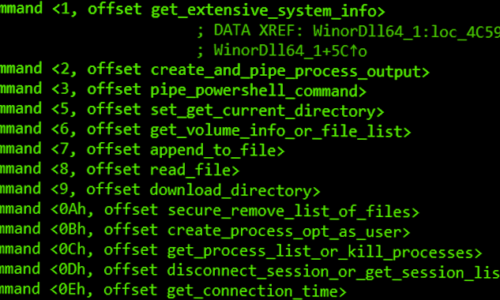

SideWinder aurait également ajouté une liste de nouveaux outils à son fonctionnement, notamment un cheval de Troie d’accès à distance et un voleur d’informations écrit en Python capable d’exfiltrer des données sensibles stockées sur l’ordinateur d’une victime via Telegram.

« Les attaquants avancés ont commencé à préférer Telegram aux serveurs de commande et de contrôle traditionnels en raison de sa commodité », a déclaré Group-IB.

La société basée à Singapour a en outre déclaré avoir découvert des preuves liant l’acteur à une attaque de 2020 visant le gouvernement maldivien, en plus d’établir des chevauchements d’infrastructure et tactiques entre SideWinder, Baby Elephant et DoNot Team.

Alors que l’équipe DoNot est connue pour avoir un intérêt pour le Bangladesh, l’Inde, le Népal, le Pakistan et le Sri Lanka, Baby Elephant a été documenté pour la première fois par la société chinoise de cybersécurité Antiy Labs en 2021 comme une menace persistante avancée de l’Inde ciblant les agences gouvernementales et de défense en Chine et Pakistan.

« Depuis 2017, le nombre d’attaques de ‘bébé éléphant’ a doublé chaque année, et les méthodes d’attaque et les ressources se sont progressivement enrichies, et la cible a commencé à couvrir davantage de régions en Asie du Sud », a déclaré la société aux Chinois . média d’État Global Times à l’époque.

De plus, des similitudes de code source ont été découvertes entre SideWinder ainsi que ceux utilisés par d’autres groupes axés sur l’Asie du Sud, tels que Transparent Tribe , Patchwork (alias Hangover) et DoNot Team .

« Ces informations suggèrent que les acteurs de la menace parrainés par l’État sont heureux de s’emprunter des outils les uns aux autres et de les adapter à leurs besoins », a déclaré Group-IB.

La capacité de l’acteur menaçant à affiner en permanence son ensemble d’outils en fonction de l’évolution de ses priorités en fait un acteur particulièrement dangereux opérant dans le domaine de l’espionnage.

« Le groupe dispose évidemment de ressources financières considérables et est très probablement parrainé par l’État, étant donné que SideWinder a pu être actif depuis si longtemps, développer de nouveaux outils et maintenir une infrastructure réseau assez importante. »