La toute première variante Linux du rançongiciel Clop a été détectée dans la nature, mais avec un algorithme de cryptage défectueux qui a permis de désosser le processus.

« L’exécutable ELF contient un algorithme de chiffrement défectueux permettant de déchiffrer des fichiers verrouillés sans payer la rançon », a déclaré Antonis Terefos, chercheur chez SentinelOne, dans un rapport.

La firme de cybersécurité, qui a mis à disposition un décrypteur , a déclaré avoir observé la version ELF le 26 décembre 2022, tout en notant également ses similitudes avec la saveur Windows lorsqu’elle utilise la même méthode de cryptage.

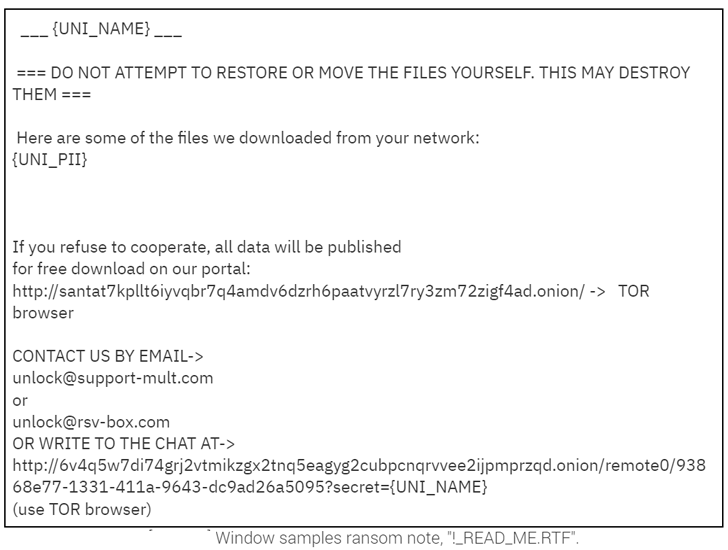

L’échantillon détecté ferait partie d’une attaque plus vaste visant des établissements d’enseignement en Colombie, y compris l’Université La Salle, à peu près au même moment. L’université a été ajoutée au site de fuite du groupe criminel début janvier 2023, selon FalconFeedsio .

Connue pour être active depuis 2019, l’opération de rançongiciel Clop (stylisé comme Cl0p) a subi un coup dur en juin 2021 lorsque six personnes affiliées au gang ont été arrêtées à la suite d’une opération internationale de maintien de l’ordre baptisée Opération Cyclone.

Mais le groupe de cybercriminalité a organisé un retour « explosif et inattendu » au début de 2022, faisant des dizaines de victimes dans les secteurs industriels et technologiques.

SentinelOne a qualifié la version Linux de version préliminaire en raison du fait que certaines fonctions présentes dans son homologue Windows sont manquantes.

Ce manque de parité des fonctionnalités s’explique également par le fait que les auteurs de logiciels malveillants ont choisi de créer une charge utile Linux personnalisée plutôt que de simplement porter sur la version Windows, ce qui suggère que les futures variantes de Clop pourraient combler ces lacunes.

« Une raison à cela pourrait être que l’acteur de la menace n’a pas eu besoin de consacrer du temps et des ressources pour améliorer l’obscurcissement ou l’évasion en raison du fait qu’il n’est actuellement pas détecté par les 64 moteurs de sécurité sur VirusTotal », a expliqué Terefos.

La version Linux est conçue pour isoler des dossiers et des types de fichiers spécifiques pour le chiffrement, le ransomware contenant une clé principale codée en dur qui peut être utilisée pour récupérer les fichiers originaux sans effectuer de paiement aux acteurs de la menace.

Au contraire, le développement indique une tendance croissante des acteurs de la menace à s’aventurer de plus en plus au-delà de Windows pour cibler d’autres plates-formes.

« Alors que la variante Linux de Cl0p en est actuellement à ses balbutiements, son développement et l’utilisation presque omniprésente de Linux dans les serveurs et les charges de travail cloud suggèrent que les défenseurs devraient s’attendre à voir davantage de campagnes de ransomwares ciblées sur Linux à l’avenir », dit Téréfos.