Les logiciels malveillants inconnus représentent une menace importante pour la cybersécurité et peuvent causer de graves dommages aux organisations et aux individus. Lorsqu’il n’est pas détecté, un code malveillant peut accéder à des informations confidentielles, corrompre des données et permettre à des attaquants de prendre le contrôle des systèmes. Découvrez comment éviter ces circonstances et détecter efficacement les comportements malveillants inconnus.

Les défis de la détection des nouvelles menaces

Alors que les familles de logiciels malveillants connus sont plus prévisibles et peuvent être détectées plus facilement, les menaces inconnues peuvent prendre diverses formes, ce qui pose de nombreux problèmes pour leur détection :

- Les développeurs de logiciels malveillants utilisent le polymorphisme, qui leur permet de modifier le code malveillant pour générer des variantes uniques du même logiciel malveillant.

- Il existe des logiciels malveillants qui ne sont toujours pas identifiés et qui ne disposent d’aucun ensemble de règles pour la détection.

- Certaines menaces peuvent être entièrement indétectables (FUD) pendant un certain temps et remettre en cause la sécurité du périmètre.

- Le code est souvent crypté, ce qui le rend difficile à détecter par les solutions de sécurité basées sur les signatures.

- Les auteurs de logiciels malveillants peuvent utiliser une approche « faible et lente », qui consiste à envoyer une petite quantité de code malveillant sur un réseau pendant une longue période, ce qui le rend plus difficile à détecter et à bloquer. Cela peut être particulièrement dommageable dans les réseaux d’entreprise, où le manque de visibilité sur l’environnement peut conduire à des activités malveillantes non détectées.

Détection de nouvelles menaces

Lors de l’analyse des familles de logiciels malveillants connus, les chercheurs peuvent tirer parti des informations existantes sur le logiciel malveillant, telles que son comportement, ses charges utiles et ses vulnérabilités connues, afin de le détecter et d’y répondre.

Mais face aux nouvelles menaces, les chercheurs doivent repartir de zéro, en utilisant le guide suivant :

Étape 1. Utilisez l’ingénierie inverse pour analyser le code du logiciel malveillant afin d’identifier son objectif et sa nature malveillante.

Étape 2 . Utilisez l’analyse statique pour examiner le code du logiciel malveillant afin d’identifier son comportement, ses charges utiles et ses vulnérabilités.

Étape 3. Utilisez l’analyse dynamique pour observer le comportement du logiciel malveillant lors de son exécution.

Étape 4. Utilisez le sandboxing pour exécuter le logiciel malveillant dans un environnement isolé afin d’observer son comportement sans endommager le système.

Étape 5. Utilisez l’heuristique pour identifier le code potentiellement malveillant en fonction de modèles et de comportements observables.

Étape 6. Analysez les résultats de la rétro-ingénierie, de l’analyse statique, de l’analyse dynamique, du sandboxing et de l’heuristique pour déterminer si le code est malveillant.

Il existe de nombreux outils allant de Process Monitor et Wireshark à ANY.RUN pour vous aider à franchir les 5 premières étapes. Mais comment tirer une conclusion précise, à quoi faut-il faire attention en ayant toutes ces données ?

La réponse est simple : concentrez-vous sur les indicateurs de comportement malveillant.

Surveiller les activités suspectes pour une détection efficace

Différentes signatures sont utilisées pour détecter les menaces. Dans la terminologie de la sécurité informatique, une signature est une empreinte ou un modèle typique associé à une attaque malveillante sur un réseau ou un système informatique.

Une partie de ces signatures est comportementale. Il est impossible de faire quelque chose dans le système d’exploitation et de ne laisser aucune trace derrière. Nous pouvons identifier de quel logiciel ou script il s’agissait via leurs activités suspectes.

Vous pouvez exécuter un programme suspect dans une sandbox pour observer le comportement du logiciel malveillant et identifier tout comportement malveillant, tel que :

- activité anormale du système de fichiers,

- création et arrêt de processus suspects

- activité réseau anormale

- lire ou modifier des fichiers système

- accéder aux ressources système

- créer de nouveaux utilisateurs

- se connecter à des serveurs distants

- exécuter d’autres commandes malveillantes

- exploiter les vulnérabilités connues du système

Microsoft Office lance PowerShell – cela semble suspect, non ? Une application s’ajoute aux tâches planifiées – faites-y bien attention. Un processus svchost s’exécute à partir du registre temporaire – quelque chose ne va vraiment pas.

Vous pouvez toujours détecter toute menace par son comportement, même sans signatures.

Prouvons-le.

Cas d’utilisation #1

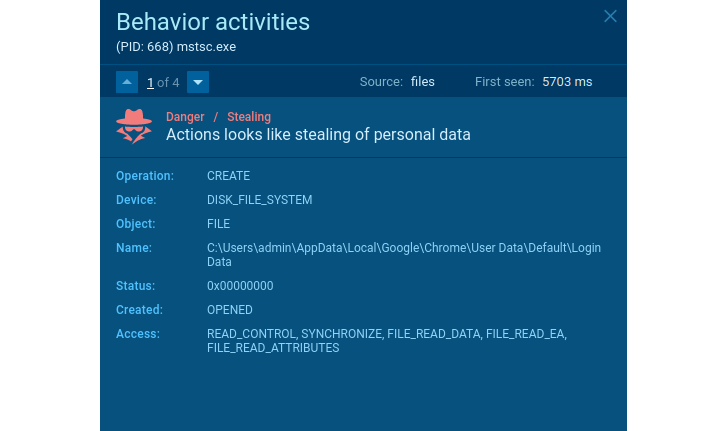

Voici un échantillon du stealer. Qu’est ce que ça fait? Vole les données des utilisateurs, les cookies, les portefeuilles, etc. Comment pouvons-nous le détecter ? Par exemple, il se révèle lorsque l’application ouvre le fichier de données de connexion du navigateur Chrome.

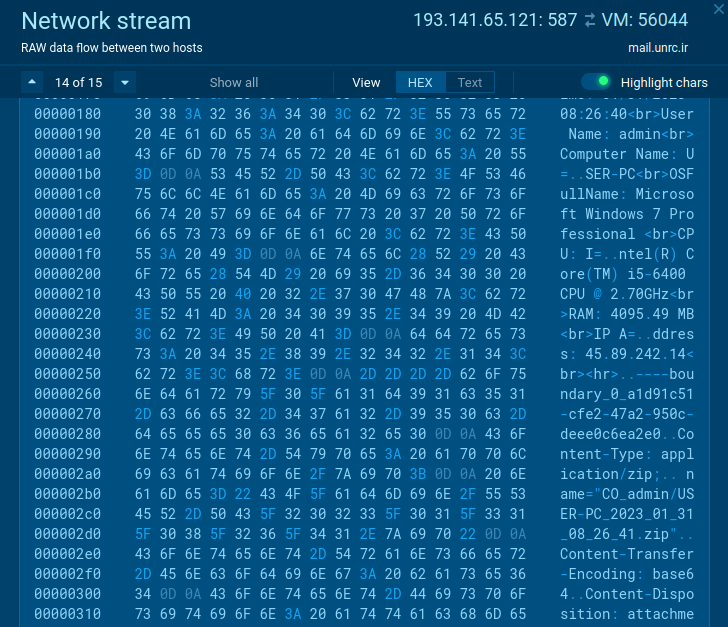

L’activité du trafic réseau annonce également les intentions malveillantes de la menace. Une application légitime n’enverrait jamais les informations d’identification, les caractéristiques du système d’exploitation et d’autres données sensibles collectées localement.

Dans le cas du trafic, les logiciels malveillants peuvent être détectés par des fonctionnalités bien connues. Dans certains cas , l’agent Tesla ne crypte pas les données envoyées par un système infecté, comme dans cet exemple .

Cas d’utilisation #2

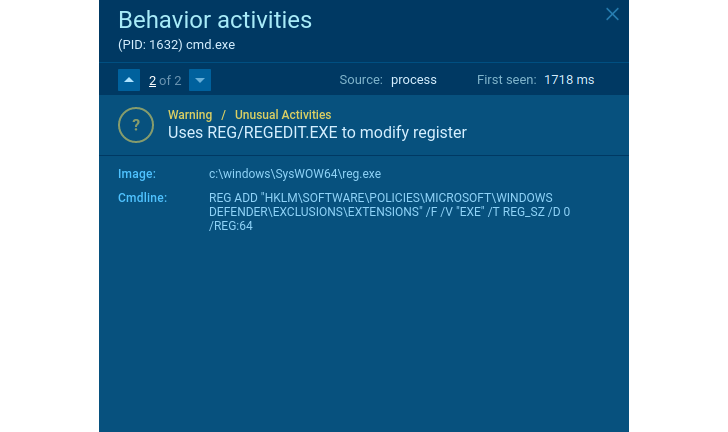

Il n’y a pas beaucoup de programmes légitimes qui doivent arrêter Windows Defender ou d’autres applications pour protéger le système d’exploitation ou faire une exclusion pour eux-mêmes. Chaque fois que vous rencontrez ce genre de comportement, c’est un signe d’activité suspecte.

L’application supprime-t-elle les clichés instantanés ? Ressemble à un rançongiciel. Supprime-t-il les clichés instantanés et crée-t-il un fichier TXT/HTML avec du texte readme dans chaque répertoire ? C’en est une preuve de plus.

Si les données de l’utilisateur sont cryptées au cours du processus, nous pouvons être sûrs qu’il s’agit d’un rançongiciel. Comme ce qui s’est passé dans cet exemple malveillant . Même si nous ne connaissons pas la famille, nous pouvons identifier le type de menace de sécurité que ce logiciel représente, puis agir en conséquence et prendre des mesures pour protéger les postes de travail et le réseau de l’organisation.

Nous pouvons tirer des conclusions sur presque tous les types de logiciels malveillants en fonction du comportement observé dans le bac à sable. Essayez le service interactif en ligne ANY.RUN pour le surveiller – vous pouvez obtenir les premiers résultats immédiatement et voir toutes les actions des logiciels malveillants en temps réel. Exactement ce dont nous avons besoin pour détecter toute activité suspecte.

Emballer

Les cybercriminels peuvent utiliser des menaces inconnues pour extorquer de l’argent aux entreprises et lancer des cyberattaques à grande échelle. Même si la famille de logiciels malveillants n’est pas détectée, nous pouvons toujours déterminer la fonctionnalité de la menace en tenant compte de son comportement. À l’aide de ces données, vous pouvez renforcer la sécurité des informations pour prévenir toute nouvelle menace. L’analyse comportementale améliore votre capacité à répondre aux menaces nouvelles et inconnues et renforce la protection de votre organisation sans frais supplémentaires.