Les outils d’analyse des logiciels malveillants sont essentiels pour les professionnels de la sécurité qui ont toujours besoin d’apprendre de nombreux outils, techniques et concepts pour analyser les menaces sophistiquées et les cyberattaques actuelles.

L’analyse de code malveillant et de logiciels malveillants sophistiqués sans outils d’analyse de logiciels malveillants est presque impossible car il existe une variété de techniques et de fonctions qui seront utilisées dans la structure du logiciel malveillant.

Nous avons répertorié ici les centaines d’outils et de ressources d’analyse de logiciels malveillants pour aider les professionnels de la sécurité et les analystes de logiciels malveillants à comprendre le logiciel malveillant et à décomposer ses intentions malveillantes.

Cours d’analyse des logiciels malveillants

Ici, nous avons répertorié la meilleure liste de cours pour l’analyse des logiciels malveillants, l’ingénierie inverse, le développement d’exploits et plus encore.

- Certified Malware Analyst

- Learn Malware Analysis – Advanced Malware Analyst Bundle

- Advanced Malware Analysis – Practical Training with Exploit Kits

- Certified Exploit Writer – Became a Master in Exploit Writing & Reverse Engineering

- Certified Cyber Threat Intelligence Analyst

- Certified Advanced Persistent Threat Analyst

- Lenas Reversing for Newbies

- Open Security Training

- Dr. Fu’s Malware Analysis

- Binary Auditing Course

- TiGa’s Video Tutorials

- Legend of Random

- Modern Binary Exploitation

- RPISEC Malware Course

- SANS FOR 610 GREM

- REcon Training

- Blackhat Training

- Offensive Security

- Corelan Training

- Offensive and Defensive Android Reversing

Éditeurs hexadécimaux

Un éditeur hexadécimal (ou éditeur de fichier binaire ou byteeditor) est un type de programme informatique qui permet la manipulation des données binaires fondamentales qui constituent un fichier informatique. Le nom « hexadécimal » vient de « hexadécimal » : un format numérique standard pour représenter des données binaires.

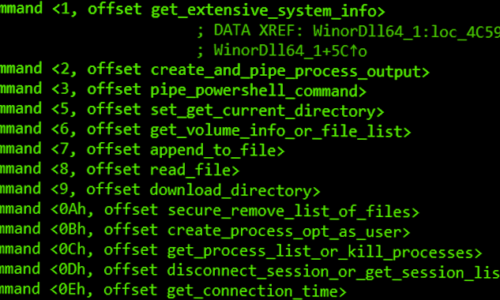

Désassembleurs

Un désassembleur est un programme informatique qui traduit le langage machine en langage assembleur, l’opération inverse de celle d’un assembleur.

Un désassembleur diffère d’un décompilateur, qui cible un langage de haut niveau plutôt qu’un langage d’assemblage. Le désassemblage, la sortie d’un désassembleur, est souvent formaté pour être lisible par l’homme plutôt que pour être adapté à l’entrée d’un assembleur, ce qui en fait principalement un outil de rétro-ingénierie.

Détection et classification

- AnalyzePE – Wrapper pour une variété d’outils de création de rapports sur les fichiers Windows PE.

- Assemblyline – Un cadre d’analyse de fichiers distribué évolutif.

- BinaryAlert – Un pipeline AWS open source et sans serveur qui analyse et alerte sur les fichiers téléchargés en fonction d’un ensemble de règles YARA.

- ClamAV – Moteur antivirus open source.

- Detect-It-Easy – Un programme pour déterminer les types de fichiers.

- ExifTool – Lire, écrire et modifier les métadonnées des fichiers.

- Cadre d’analyse de fichiers – Solution d’analyse de fichiers modulaire et récursive.

- hashdeep – Calcule les hachages de résumé avec une variété d’algorithmes.

- Loki – Scanner basé sur l’hôte pour les IOC.

- Dysfonctionnement – Cataloguez et comparez les logiciels malveillants au niveau de la fonction.

- MASTIFF – Cadre d’analyse statique.

- MultiScanner – Cadre de numérisation / analyse de fichiers modulaire

- nsrllookup – Un outil pour rechercher des hachages dans la base de données de la bibliothèque nationale de référence des logiciels du NIST.

- packerid – Une alternative Python multiplateforme à PEiD.

- PEV – Une boîte à outils multiplateforme pour travailler avec des fichiers PE, fournissant des outils riches en fonctionnalités pour une analyse appropriée des fichiers binaires suspects.

- Rootkit Hunter – Détecte les rootkits Linux.

- ssdeep – Calcule les hachages flous.

- totalhash.py – Script Python pour une recherche facile dans la base de données TotalHash.cymru.com.

- TrID – Identifiant du fichier.

- YARA – Outil de correspondance de modèles pour les analystes.

- Générateur de règles Yara – Générez des règles Yara basées sur un ensemble d’échantillons de logiciels malveillants. Contient également une bonne base de données de chaînes pour éviter les faux positifs

Instrumentation binaire dynamique

Outils d’instrumentation binaire dynamique

Mac Décrypter

Outils de décryptage Mac

- Cerbero Profiler – Tout sélectionner -> Copier dans un nouveau fichier

- AppEncryptor – Outil de décryptage

- Class-Dump – utiliser l’option de protection

- readmem – Outil de vidage de processus d’OS X Reverser

Émulateur

Outils d’émulateur

Analyse de documents

Outils d’analyse de logiciels malveillants basés sur des documents.

Analyse dynamique

Ce cours d’introduction à l’analyse dynamique des logiciels malveillants est dédié aux personnes qui commencent à travailler sur l’analyse des logiciels malveillants ou qui souhaitent savoir quels types d’artefacts laissés par les logiciels malveillants peuvent être détectés via divers outils.

La classe sera une classe pratique où les étudiants peuvent utiliser divers outils pour rechercher à quel point les logiciels malveillants sont : persistants, communicants et cachés.

- ProcessHacker

- Process Explorer

- Process Monitor

- Autoruns

- Noriben

- API Monitor

- Wireshark

- Fakenet

- Volatility

- LiME

- Cuckoo

- Objective-See Utilities

- XCode Instruments – XCode Instruments for Monitoring Files and Processes User Guide

- dtrace – sudo dtruss = strace dtrace recipes

- fs_usage – report system calls and page faults related to filesystem activity in real-time. File I/O: fs_usage -w -f filesystem

- dmesg – display the system message buffer

- Triton

Désobscurcissement

Reverse XOR et autres outils et méthodes d’analyse de logiciels malveillants d’obfuscation de code .

- Balbuzard – Un outil d’analyse des logiciels malveillants pour inverser l’obscurcissement (XOR, ROL, etc.) et plus encore.

- de4dot – Désobfuscateur et décompresseur .NET.

- ex_pe_xor & iheartxor – Deux outils d’Alexander Hanel pour travailler avec des fichiers encodés XOR à un octet.

- FLOSS – Le solveur de chaînes obfusquées de FireEye Labs utilise des techniques d’analyse statique avancées pour désobscurcir automatiquement les chaînes des fichiers binaires malveillants.

- NoMoreXOR – Devinez une clé XOR de 256 octets en utilisant l’analyse de fréquence.

- PackerAttacker – Un extracteur de code caché générique pour les logiciels malveillants Windows.

- unpacker – Unpacker automatisé de logiciels malveillants pour les logiciels malveillants Windows basé sur WinAppDbg.

- unxor – Devinez les clés XOR à l’aide d’attaques en clair connues.

- VirtualDeobfuscator – Outil d’ingénierie inverse pour les wrappers de virtualisation.

- XORBruteForcer – Un script Python pour forcer brutalement les clés XOR à un octet.

- XORSearch & XORStrings – Quelques programmes de Didier Stevens pour trouver des données XORed.

- xortool – Devinez la longueur de la clé XOR, ainsi que la clé elle-même.

Débogage

Dans cette liste, nous avons pu voir les outils pour les désassembleurs, les débogueurs et d’autres outils d’analyse statique et dynamique. Outils de débogage multiplateforme

Outils de débogage pour Windows uniquement

Outils de débogage pour Linux uniquement

Ingénierie inverse

- angr – Cadre d’analyse binaire indépendant de la plate-forme développé au Seclab de l’UCSB.

- bamfdetect – Identifie et extrait les informations des robots et autres logiciels malveillants.

- BAP – Cadre d’analyse binaire multiplateforme et open source (MIT) développé au Cylab de CMU.

- BARF – Cadre d’analyse binaire et d’ingénierie inverse multiplateforme et open source.

- binnavi – IDE d’analyse binaire pour la rétro-ingénierie basée sur la visualisation de graphes.

- Binary ninja – Une plate-forme d’ingénierie inverse qui est une alternative à IDA.

- Binwalk – Outil d’analyse du micrologiciel.

- Bokken – Interface graphique pour Pyew et Radare. ( miroir )

- Capstone – Framework de désassemblage pour l’analyse et l’inversion binaires, avec prise en charge de nombreuses architectures et liaisons dans plusieurs langages.

- codebro – Navigateur de code basé sur le Web utilisant clang pour fournir une analyse de code de base.

- DECAF (Dynamic Executable Code Analysis Framework) – Une plate-forme d’analyse binaire basée sur QEMU. DroidScope est maintenant une extension de DECAF.

- dnSpy – Éditeur d’assemblage .NET, décompilateur et débogueur.

- Evan’s Debugger (EDB) – Un débogueur modulaire avec une interface graphique Qt.

- Fibratus – Outil d’exploration et de traçage du noyau Windows.

- FPort – Signale les ports TCP / IP et UDP ouverts dans un système en direct et les mappe à l’application propriétaire.

- GDB – Le débogueur GNU.

- GEF – GDB Enhanced Features, pour les exploiteurs et l’ingénierie inverse.

- hackers-grep – Un utilitaire pour rechercher des chaînes dans les exécutables PE, y compris les importations, les exportations et les symboles de débogage.

- Hopper – Le désassembleur macOS et Linux.

- IDA Pro – Désassembleur et débogueur Windows, avec une version d’évaluation gratuite.

- Débogueur d’immunité – Débogueur pour l’analyse des logiciels malveillants et plus encore, avec une API Python.

- ILSpy – ILSpy est le navigateur et le décompilateur d’assemblage .NET open source.

- Kai t ai Struct – DSL pour les formats de fichiers/protocoles réseau/structures de données rétro-ingénierie et dissection, avec génération de code pour C++, C#, Java, JavaScript, Perl, PHP, Python, Ruby.

- LIEF – LIEF fournit une bibliothèque multiplateforme pour analyser, modifier et résumer les formats ELF, PE et MachO.

- ltrace – Analyse dynamique des exécutables Linux.

- objdump – Partie de GNU binutils, pour l’analyse statique des binaires Linux.

- OllyDbg – Un débogueur au niveau de l’assemblage pour les exécutables Windows.

- PANDA – Plate-forme d’analyse dynamique neutre en architecture.

- PEDA – Python Exploit Development Assistance for GDB, un affichage amélioré avec des commandes supplémentaires.

- pestudio – Effectue une analyse statique des exécutables Windows.

- Pharos – Le cadre d’analyse binaire Pharos peut être utilisé pour effectuer une analyse statique automatisée des binaires.

- plasma – Désassembleur interactif pour x86/ARM/MIPS.

- PPEE (chiot) – Un explorateur de fichiers PE professionnel pour les inverseurs, les chercheurs de logiciels malveillants et ceux qui souhaitent inspecter statiquement les fichiers PE plus en détail.

- Process Explorer – Gestionnaire de tâches avancé pour Windows.

- Process Hacker – Outil qui surveille les ressources système.

- Process Monitor – Outil de surveillance avancé pour les programmes Windows.

- PSTools – Outils de ligne de commande Windows qui aident à gérer et à enquêter sur les systèmes en direct.

- Pyew – Outil Python pour l’analyse des logiciels malveillants.

- PyREBox – Bac à sable d’ingénierie inverse scriptable Python par l’équipe Talos de Cisco.

- QKD – QEMU avec serveur WinDbg intégré pour le débogage furtif.

- Radare2 – Framework d’ingénierie inverse, avec prise en charge du débogueur.

- RegShot – Utilitaire de comparaison de registre qui compare les instantanés.

- RetDec – Décompilateur de code machine retargetable avec un service de décompilation en ligne et une API que vous pouvez utiliser dans vos outils.

- ROPMEMU – Un cadre pour analyser, disséquer et décompiler les attaques complexes de réutilisation de code.

- SMRT – Sublime Malware Research Tool, un plugin pour Sublime 3 pour aider à l’analyse des logiciels malveillants.

- strace – Analyse dynamique des exécutables Linux.

- Triton – Un cadre d’analyse binaire dynamique (DBA).

- Udis86 – Bibliothèque et outil de désassemblage pour x86 et x86_64.

- Vivisect – Outil Python pour l’analyse des logiciels malveillants.

- WinDbg – débogueur polyvalent pour le système d’exploitation informatique Microsoft Windows, utilisé pour déboguer les applications en mode utilisateur, les pilotes de périphérique et les vidages de mémoire en mode noyau.

- X64dbg – Un débogueur open source x64/x32 pour Windows.

Format binaire et analyse binaire

Le format binaire de fichier composé est le conteneur de base utilisé par plusieurs formats de fichiers Microsoft différents, tels que les documents Microsoft Office et les packages Microsoft Installer.

- Explorateur CFF

- Cerbero Profiler // Lite PE Insider

- Détectez-le facilement

- PéStudio

- PEiD

- MachoView

- nm – Afficher les symboles

- fichier – Informations sur le fichier

- codesign – Utilisation des informations de signature de code : codesign -dvvv filename

Ressources d’analyse binaire

Décompilateur

Un décompilateur est un programme informatique qui prend un fichier exécutable en entrée et tente de créer un fichier source de haut niveau qui peut être recompilé avec succès. C’est donc l’inverse d’un compilateur, qui prend un fichier source et en fait un exécutable.

Décompilateur générique

Décompilateur Java

Décompilateur .NET

Décompilateur Delphi

Décompilateur Python

Analyse de bytecode

Outils d’analyse de bytecode

Outils d’analyse des logiciels malveillants pour la reconstruction

Outils de reconstruction d’importation

- AndroTotal – Analyse en ligne gratuite des APK par rapport à plusieurs applications antivirus mobiles.

- AVCaesar – Scanner en ligne Malware.lu et référentiel de logiciels malveillants.

- Cryptam – Analysez les documents de bureau suspects.

- Cuckoo Sandbox – Open source, bac à sable auto-hébergé et système d’analyse automatisé.

- cuckoo-modified – Version modifiée de Cuckoo Sandbox publiée sous licence GPL. Non fusionné en amont en raison de problèmes juridiques de l’auteur.

- coucou-modifié-api – Une API Python utilisée pour contrôler un bac à sable modifié par coucou.

- DeepViz – Analyseur de fichiers multiformat avec classification d’apprentissage automatique.

- detux – Un bac à sable développé pour effectuer une analyse du trafic des logiciels malveillants Linux et capturer les IOC.

- DRAKVUF – Système d’analyse dynamique des logiciels malveillants.

- firmware.re – Déballe, scanne et analyse presque tous les packages de firmware.

- HaboMalHunter – Un outil d’analyse automatisée des logiciels malveillants pour les fichiers Linux ELF.

- Analyse hybride – Outil d’analyse de logiciels malveillants en ligne, optimisé par VxSandbox.

- IRMA – Une plateforme d’analyse asynchrone et personnalisable des fichiers suspects.

- Joe Sandbox – Analyse approfondie des logiciels malveillants avec Joe Sandbox.

- Jotti – Scanner multi-AV en ligne gratuit.

- Limon – Sandbox pour l’analyse des logiciels malveillants Linux.

- Malheur – Analyse automatique en bac à sable du comportement des logiciels malveillants.

- malsub – Un framework d’API Python RESTful pour les services d’analyse de logiciels malveillants et d’URL en ligne.

- Configuration des logiciels malveillants – Extrayez, décodez et affichez en ligne les paramètres de configuration des logiciels malveillants courants.

- Malwr – Analyse gratuite avec une instance Cuckoo Sandbox en ligne.

- MASTIFF Online – Analyse statique en ligne des logiciels malveillants.

- Metadefender.com – Analysez un fichier, un hachage ou une adresse IP à la recherche de logiciels malveillants (gratuit).

- NetworkTotal – Un service qui analyse les fichiers pcap et facilite la détection rapide des virus, vers, chevaux de Troie et toutes sortes de logiciels malveillants à l’aide de Suricata configuré avec EmergingThreats Pro.

- Noriben – Utilise Sysinternals Procmon pour collecter des informations sur les logiciels malveillants dans un environnement en bac à sable.

- PDF Examiner – Analysez les fichiers PDF suspects.

- ProcDot – Un kit d’outils d’analyse graphique des logiciels malveillants.

- Recomposer – Un script d’assistance pour télécharger en toute sécurité des fichiers binaires sur des sites sandbox.

- Sand droid – Système d’analyse d’applications Android automatique et complet.

- SEE – Sandboxed Execution Environment (SEE) est un cadre pour l’automatisation des tests de construction dans des environnements sécurisés.

- VirusTotal – Analyse en ligne gratuite d’échantillons de logiciels malveillants et d’URL

- Visualize_Logs – Bibliothèque de visualisation open source et outils de ligne de commande pour les journaux. (Coucou, Procmon, d’autres à venir…)

- Liste de Zeltser – Bacs à sable et services automatisés gratuits, compilés par Lenny Zeltser.

Analyse de documents

Outils d’analyse de documents

Scripting

- IDA Python Src

- IDC Functions Doc

- Using IDAPython to Make your Life Easier

- Introduction to IDA Python

- The Beginner’s Guide to IDA Python

- IDA Plugin Contest

- onehawt IDA Plugin List

- pefile Python Libray

Android

Outils Android

Yara

Ressources Yara

Outils d’analyse des logiciels malveillants Memory Forensics

Outils pour disséquer les logiciels malveillants dans les images mémoire ou les systèmes en cours d’exécution.

- BlackLight – Client d’investigation Windows / MacOS prenant en charge hiberfil, pagefile, analyse de la mémoire brute.

- DAMM – Analyse différentielle des logiciels malveillants en mémoire, basée sur la volatilité.

- évoluer – Interface Web pour le cadre d’investigation de la mémoire volatile.

- FindAES – Trouve les clés de cryptage AES en mémoire.

- inVtero.net – Le framework d’analyse de mémoire haute vitesse développé en .NET prend en charge tous les Windows x64, inclut l’intégrité du code et la prise en charge de l’écriture.

- Muninn – Un script pour automatiser des parties d’analyse à l’aide de Volatility et créer un rapport lisible.

- Rekall – Cadre d’analyse de la mémoire, dérivé de Volatility en 2013.

- TotalRecall – Script basé sur la volatilité pour automatiser diverses tâches d’analyse de logiciels malveillants.

- VolDiff – Exécutez Volatility sur les images mémoire avant et après l’exécution des logiciels malveillants et signalez les modifications.

- Volatilité – Cadre avancé d’investigation de la mémoire.

- VolUtility – Interface Web pour le cadre d’analyse de la mémoire de volatilité.

- WDBGARK – Extension anti-rootkit WinDBG.

- WinDbg – Inspection de la mémoire en direct et débogage du noyau pour les systèmes Windows.

Artefacts Windows

- ACoir – Un script de réponse aux incidents en direct pour rassembler les artefacts Windows.

- python-evt – Bibliothèque Python pour l’analyse des journaux d’événements Windows.

- python-registry – Bibliothèque Python pour l’analyse des fichiers de registre.

- RegRipper ( GitHub ) – Outil d’analyse de registre basé sur un plugin.

Stockage et flux de travail

- Aleph – Système de pipeline d’analyse de logiciels malveillants open source.

- CRIT s – Collaborative Research Into Threats, un référentiel de logiciels malveillants et de menaces.

- FAME – Un cadre d’analyse des logiciels malveillants comprenant un pipeline qui peut être étendu avec des modules personnalisés, qui peuvent être chaînés et interagir les uns avec les autres pour effectuer une analyse de bout en bout.

- Malwarehouse – Stockez, étiquetez et recherchez les logiciels malveillants.

- Polichombr – Une plate-forme d’analyse de logiciels malveillants conçue pour aider les analystes à inverser les logiciels malveillants de manière collaborative.

- stoQ – Cadre d’analyse de contenu distribué avec prise en charge étendue des plugins, de l’entrée à la sortie, et tout le reste.

- Viper – Un cadre de gestion et d’analyse binaire pour les analystes et les chercheurs.

Échantillons de logiciels malveillants

Échantillons de logiciels malveillants collectés pour analyse.

- Clean MX – Base de données en temps réel des logiciels malveillants et des domaines malveillants.

- Contagio – Une collection d’échantillons et d’analyses de logiciels malveillants récents.

- Base de données d’exploit – Échantillons d’exploit et de shellcode.

- Malshare – Vaste référentiel de logiciels malveillants activement éliminé des sites malveillants.

- MalwareDB – Référentiel d’échantillons de logiciels malveillants.

- Open Malware Project – Exemples d’informations et de téléchargements. Anciennement informatique offensive.

- Ragpicker – Crawler de logiciels malveillants basé sur un plug-in avec des fonctionnalités de pré-analyse et de rapport

- theZoo – Échantillons de logiciels malveillants en direct pour les analystes.

- Tracker h3x – Agrégateur pour traqueur de corpus de logiciels malveillants et sites de téléchargement malveillants.

- ViruSign – Base de données de logiciels malveillants détectée par de nombreux programmes anti-malware, à l’exception de ClamAV.

- VirusShare – Référentiel de logiciels malveillants, inscription requise.

- VX Vault – Collection active d’échantillons de logiciels malveillants.

- Sources de Zeltser – Une liste de sources d’échantillons de logiciels malveillants rassemblée par Lenny Zeltser.

- Code source Zeus – La source du cheval de Troie Zeus a fui en 2011.

Outils d’analyse des logiciels malveillants de domaine

Inspectez les domaines et les adresses IP.

- badips.com – Service de liste noire IP basé sur la communauté.

- boomerang – Un outil conçu pour une capture cohérente et sûre des ressources Web hors réseau.

- Cymon – Traqueur de renseignements sur les menaces, avec recherche IP/domaine/hachage.

- Desenmascara.me – Outil en un clic pour récupérer autant de métadonnées que possible pour un site Web et évaluer sa bonne réputation.

- Dig – Recherche en ligne gratuite et autres outils de réseau.

- dnstwist – Moteur de permutation de noms de domaine pour détecter les fautes de frappe, le phishing et l’espionnage d’entreprise.

- IPinfo – Rassemblez des informations sur une adresse IP ou un domaine en recherchant des ressources en ligne.

- Machinae – Outil OSINT pour collecter des informations sur les URL, les adresses IP ou les hachages. Similaire à Automator.

- mailchecker – Bibliothèque de détection de courrier électronique temporaire multilingue.

- MaltegoVT – Transformation Maltego pour l’API VirusTotal. Permet la recherche de domaine/IP et la recherche de hachages de fichiers et de rapports d’analyse.

- Multi rbl – Liste noire DNS multiple et recherche DNS inversée confirmée sur plus de 300 RBL.

- Services NormShield – Services API gratuits pour détecter d’éventuels domaines de phishing, des adresses IP sur liste noire et des comptes piratés.

- SpamCop – Liste de blocage des spams basée sur IP.

- SpamHaus – Liste de blocage basée sur les domaines et les adresses IP.

- Sucuri SiteCheck – Scanner gratuit de logiciels malveillants et de sécurité pour sites Web.

- Talos Intelligence – Recherchez le propriétaire de l’adresse IP, du domaine ou du réseau. (Auparavant SenderBase.)

- TekDefense Automater – Outil OSINT pour collecter des informations sur les URL, les adresses IP ou les hachages.

- URLQuery – Scanner d’URL gratuit.

- Whois – Recherche whois en ligne gratuite de DomainTools.

- Liste de Zeltser – Outils en ligne gratuits pour rechercher des sites Web malveillants, compilés par Lenny Zeltser.

- ZScalar Zulu – Analyseur de risque d’URL Zulu.

Documents et Shellcode

Analysez les JS et shellcodes malveillants à partir de PDF et de documents Office. Voir également la section sur les logiciels malveillants du navigateur.

- AnalyzePDF – Un outil pour analyser les fichiers PDF et tenter de déterminer s’ils sont malveillants.

- box-js – Un outil pour étudier les logiciels malveillants JavaScript, avec prise en charge JScript/WScript et émulation ActiveX.

- diStorm – Désassembleur pour analyser le shellcode malveillant.

- JS Beautifier – Déballage et désobscurcissement de JavaScript.

- JS Deobfuscator – Désobscurcissez le Javascript simple qui utilise eval ou document.write pour dissimuler son code.

- libemu – Bibliothèque et outils pour l’émulation de shellcode x86.

- malpdfobj – Déconstruit les fichiers PDF malveillants en une représentation JSON.

- OfficeMalScanner – Analysez les traces malveillantes dans les documents MS Office.

- olevba – Un script pour analyser les documents OLE et OpenXML et extraire des informations utiles.

- Origami PDF – Un outil pour analyser les PDF malveillants, et plus encore.

- Outils PDF – pdfid, pdf-parser, et plus de Didier Stevens.

- PDF X-Ray Lite – Un outil d’analyse PDF, la version sans backend de PDF X-RAY.

- peepdf – Outil Python pour explorer des fichiers PDF potentiellement malveillants.

- QuickSand – QuickSand est un framework C compact pour analyser les documents suspects de logiciels malveillants afin d’identifier les exploits dans les flux de différents encodages et pour localiser et extraire les exécutables intégrés.

- Spidermonkey – Le moteur JavaScript de Mozilla, pour le débogage de JS malveillants.

Outils d’analyse des logiciels malveillants

Pratiquer l’ingénierie inverse. Soyez prudent avec les logiciels malveillants.

- Crackmes.de

- OSX Crackmes

- ESET Challenges

- Flare-on Challenges

- Github CTF Archives

- Reverse Engineering Challenges

- xorpd Advanced Assembly Exercises

- Virusshare.com

- Contagio

- Malware-Traffic-Analysis

- Malshare

- Malware Blacklist

- malwr.com

- vxvault

Outil de renseignement sur les menaces open source

Récoltez et analysez les IOC.

- AbuseHelper – Un cadre open source pour recevoir et redistribuer des flux d’abus et des informations sur les menaces.

- AlienVault Open Threat Exchange – Partagez et collaborez au développement de Threat Intelligence.

- Combiner – Outil pour rassembler des indicateurs Threat Intelligence à partir de sources accessibles au public.

- Fileintel – Tirez l’intelligence par hachage de fichier.

- Hostintel – Tirez l’intelligence par hôte.

- IntelMQ – Un outil pour les CERT pour le traitement des données d’incident à l’aide d’une file d’attente de messages.

- I OC Editor – Un éditeur gratuit pour les fichiers XML IOC.

- ioc_writer – Bibliothèque Python pour travailler avec des objets OpenIOC, de Mandiant.

- Massive Octo Spice – Anciennement connu sous le nom de CIF (Collective Intelligence Framework). Regroupe les IOC de diverses listes. Organisé par la Fondation CSIRT Gadgets .

- MISP – Plate-forme de partage d’informations sur les logiciels malveillants organisée par le projet MISP .

- Pulsedive – Plate-forme de renseignements sur les menaces gratuite et communautaire qui collecte les IOC à partir de flux open source.

- PyIOCe – Un éditeur Python OpenIOC.

- RiskIQ – Recherchez, connectez, marquez et partagez des adresses IP et des domaines. (Était PassiveTotal.)

- agrégateur de menaces – Regroupe les menaces de sécurité provenant d’un certain nombre de sources, y compris certaines de celles répertoriées ci-dessous dans d’autres ressources .

- ThreatCrowd – Un moteur de recherche de menaces, avec visualisation graphique.

- ThreatTracker – Un script Python pour surveiller et générer des alertes basées sur les IOC indexés par un ensemble de moteurs de recherche personnalisés Google.

- TIQ-test – Visualisation des données et analyse statistique des flux Threat Intelligence.

Autres ressources

- Notes APT – Une collection d’articles et de notes liés aux menaces persistantes avancées .

- Affiches sur les formats de fichiers – Belle visualisation des formats de fichiers couramment utilisés (y compris PE et ELF).

- Projet Honeynet – Outils, documents et autres ressources Honeypot.

- Mode noyau – Une communauté active consacrée à l’analyse des logiciels malveillants et au développement du noyau.

- Logiciels malveillants – Blog et ressources sur les logiciels malveillants par Lenny Zeltser.

- Malware Analysis Search – Moteur de recherche Google personnalisé de Corey Harrell .

- Tutoriels d’analyse des logiciels malveillants – Les didacticiels d’analyse des logiciels malveillants par le Dr Xiang Fu, une excellente ressource pour apprendre l’analyse pratique des logiciels malveillants.

- Malware Samples and Traffic – Ce blog se concentre sur le trafic réseau lié aux infections par des logiciels malveillants.

- Kit de démarrage d’analyse pratique des logiciels malveillants – Ce package contient la plupart des logiciels référencés dans le livre Pratique d’analyse des logiciels malveillants.

- Analyse des logiciels malveillants RPICEC – Ce sont les supports de cours utilisés dans le cours d’analyse des logiciels malveillants au Rensselaer Polytechnic Institute à l’automne 2015.

- WindowsIR : Malware – Page de Harlan Carvey sur les Malware.

- Spécification du registre Windows – Spécification du format de fichier du registre Windows.

- /r/csirt_tools – Subreddit pour les outils et ressources CSIRT, avec un flair d’analyse des logiciels malveillants .

- /r/Mal ware – Le sous-reddit des logiciels malveillants.

- / r/ReverseEngineering – Subreddit d’ingénierie inverse, non limité aux logiciels malveillants.