Les personnes de langue chinoise en Asie du Sud-Est et de l’Est sont les cibles d’une nouvelle campagne Google Ads malveillante qui fournit des chevaux de Troie d’accès à distance tels que FatalRAT aux machines compromises.

Les attaques impliquent l’achat d’espaces publicitaires pour apparaître dans les résultats de recherche Google qui dirigent les utilisateurs à la recherche d’applications populaires vers des sites Web malveillants hébergeant des installateurs troyens, a déclaré ESET dans un rapport publié aujourd’hui. Les publicités ont depuis été supprimées.

Certaines des applications usurpées incluent Google Chrome, Mozilla Firefox, Telegram, WhatsApp, LINE, Signal, Skype, Electrum, Sogou Pinyin Method, Youdao et WPS Office.

« Les sites Web et les programmes d’installation téléchargés à partir de ceux-ci sont pour la plupart en chinois et, dans certains cas, proposent à tort des versions en langue chinoise de logiciels qui ne sont pas disponibles en Chine », a déclaré la société slovaque de cybersécurité, ajoutant avoir observé les attaques entre août 2022 et janvier 2023 .

La majorité des victimes se trouvent à Taïwan, en Chine et à Hong Kong, suivis de la Malaisie, du Japon, des Philippines, de la Thaïlande, de Singapour, de l’Indonésie et du Myanmar.

L’aspect le plus important des attaques est la création de sites Web similaires avec des domaines typosquattés pour propager le programme d’installation malveillant, qui, dans une tentative de maintenir la ruse, installe le logiciel légitime, mais supprime également un chargeur qui déploie FatalRAT.

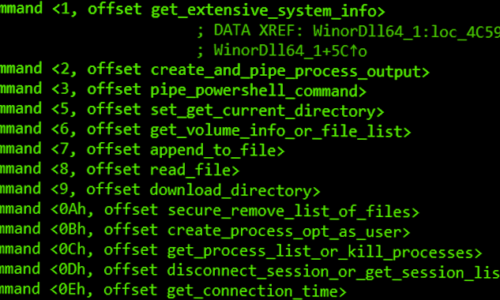

Ce faisant, il accorde à l’attaquant le contrôle complet de l’ordinateur victime, y compris l’exécution de commandes shell arbitraires, l’exécution de fichiers, la collecte de données à partir de navigateurs Web et la capture de frappes.

« Les attaquants ont déployé des efforts concernant les noms de domaine utilisés pour leurs sites Web, essayant d’être aussi similaires que possible aux noms officiels », ont déclaré les chercheurs. « Les faux sites Web sont, dans la plupart des cas, des copies identiques des sites légitimes. »

Les résultats arrivent moins d’un an après que Trend Micro a divulgué une campagne Purple Fox qui utilisait des progiciels corrompus imitant Adobe, Google Chrome, Telegram et WhatsApp comme vecteur d’arrivée pour propager FatalRAT.

Ils arrivent également au milieu d’un abus plus large de Google Ads pour servir un large éventail de logiciels malveillants, ou alternativement, amener les utilisateurs vers des pages de phishing d’informations d’identification.

Dans un développement connexe, l’équipe Threat Hunter de Symantec a mis en lumière une autre campagne de logiciels malveillants qui cible des entités à Taïwan avec un implant .NET précédemment non documenté appelé Frebniis.

« La technique utilisée par Frebniis consiste à injecter du code malveillant dans la mémoire d’un fichier DLL (iisfreb.dll) lié à une fonctionnalité IIS utilisée pour dépanner et analyser les requêtes de pages Web ayant échoué », a déclaré Symantec .

« Cela permet au logiciel malveillant de surveiller furtivement toutes les requêtes HTTP et de reconnaître les requêtes HTTP spécialement formatées envoyées par l’attaquant, permettant l’exécution de code à distance. »

La firme de cybersécurité, qui a attribué l’intrusion à un acteur non identifié, a déclaré qu’on ne sait pas actuellement comment l’accès à la machine Windows exécutant le serveur Internet Information Services ( IIS ) a été obtenu.