Le groupe Lazarus , lié à la Corée du Nord, a été observé en train de militariser des failles dans un logiciel non divulgué pour violer une entité commerciale financière en Corée du Sud à deux reprises en l’espace d’un an.

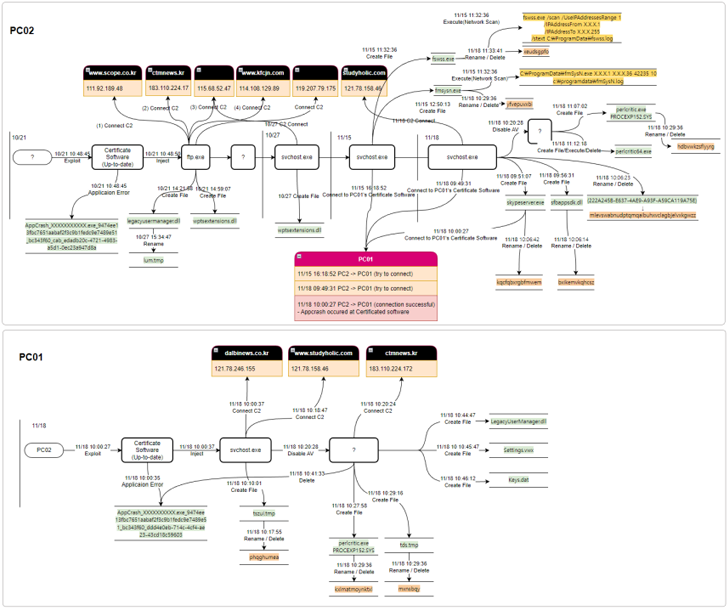

Alors que la première attaque de mai 2022 impliquait l’utilisation d’une version vulnérable d’un logiciel de certificat largement utilisé par les institutions publiques et les universités, la réinfiltration d’octobre 2022 impliquait l’exploitation d’un zero-day dans le même programme.

La société de cybersécurité AhnLab Security Emergency Response Center (ASEC) a déclaré qu’elle s’abstient de mentionner le logiciel car « la vulnérabilité n’a pas encore été entièrement vérifiée et aucun correctif logiciel n’a été publié ».

Le collectif adverse, après avoir pris pied par une méthode inconnue, a abusé du bogue du jour zéro pour effectuer un mouvement latéral, peu de temps après, le moteur anti-malware AhnLab V3 a été désactivé via une attaque BYOVD .

Il convient de noter ici que la technique Bring Your Own Vulnerable Driver, alias BYOVD, a été utilisée à plusieurs reprises par le groupe Lazarus ces derniers mois, comme l’ont documenté à la fois ESET et AhnLab dans une série de rapports à la fin de l’année dernière.

Parmi les autres étapes permettant de dissimuler son comportement malveillant, citons la modification des noms de fichiers avant de les supprimer et la modification des horodatages à l’aide d’une technique anti-légale appelée horodatage .

L’attaque a finalement ouvert la voie à plusieurs charges utiles de porte dérobée (Keys.dat et Settings.vwx) conçues pour se connecter à un serveur de commande et de contrôle (C2) distant, récupérer des fichiers binaires supplémentaires et les exécuter sans fichier.

Le développement intervient une semaine après qu’ESET a fait la lumière sur un nouvel implant appelé WinorDLL64 qui est déployé par l’acteur de la menace notoire au moyen d’un chargeur de logiciels malveillants nommé Wslink.

« Le groupe Lazarus recherche les vulnérabilités de divers autres logiciels et modifie constamment ses TTP en modifiant la façon dont il désactive les produits de sécurité et applique des techniques anti-légales pour interférer ou retarder la détection et l’analyse afin d’infiltrer les institutions et les entreprises coréennes », dit l’ASEC.