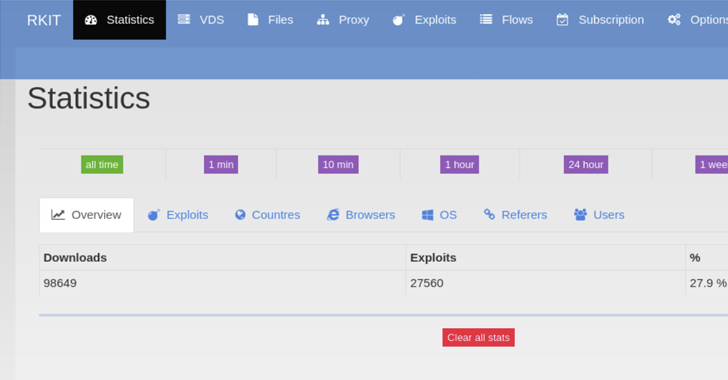

Le kit d’exploitation RIG (EK) a atteint un taux d’exploitation réussi sans précédent de près de 30 % en 2022, révèlent de nouvelles découvertes.

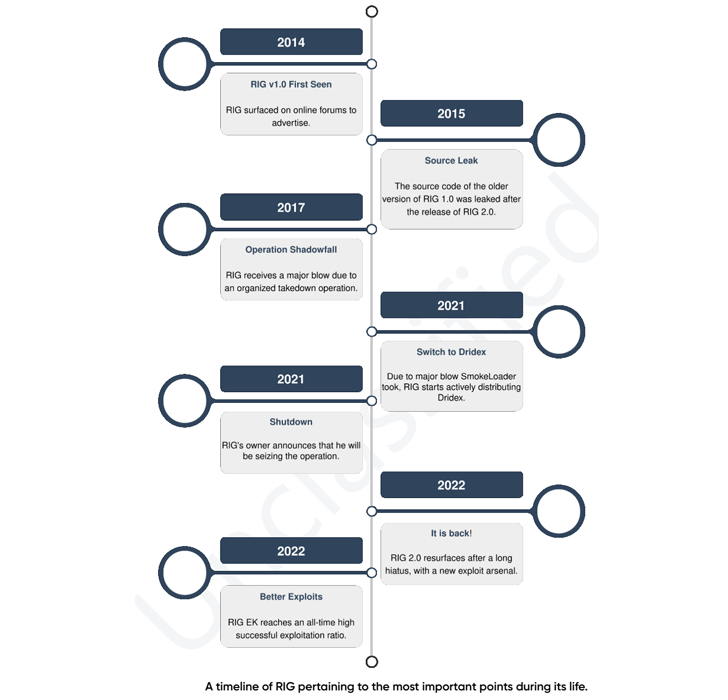

« RIG EK est un programme à motivation financière qui est actif depuis 2014 », a déclaré la société suisse de cybersécurité PRODAFT dans un rapport exhaustif.

« Bien qu’il n’ait pas encore considérablement modifié ses exploits dans son activité la plus récente, le type et la version des logiciels malveillants qu’ils distribuent changent constamment. La fréquence de mise à jour des échantillons va des mises à jour hebdomadaires aux mises à jour quotidiennes. »

Les kits d’exploitation sont des programmes utilisés pour distribuer des logiciels malveillants à un grand nombre de victimes en tirant parti des failles de sécurité connues dans les logiciels couramment utilisés tels que les navigateurs Web.

Le fait que RIG EK s’exécute en tant que modèle de service signifie que les pirates peuvent indemniser financièrement l’administrateur de RIG EK pour l’installation de logiciels malveillants de leur choix sur les machines victimes. Les opérateurs de RIG EK utilisent principalement la publicité malveillante pour assurer un taux d’infection élevé et une couverture à grande échelle.

En conséquence, les visiteurs utilisant une version vulnérable d’un navigateur pour accéder à une page Web contrôlée par un acteur ou à un site Web compromis mais légitime sont redirigés à l’aide d’un code JavaScript malveillant vers un serveur proxy, qui, à son tour, communique avec un serveur d’exploitation pour fournir l’exploit de navigateur approprié.

Le serveur d’exploit, pour sa part, détecte le navigateur de l’utilisateur en analysant la chaîne User-Agent et renvoie l’exploit qui « correspond aux versions de navigateur vulnérables prédéfinies ».

« La conception astucieuse du kit d’exploitation lui permet d’infecter les appareils avec peu ou pas d’interaction de la part de l’utilisateur final », ont déclaré les chercheurs. « Pendant ce temps, son utilisation de serveurs proxy rend les infections plus difficiles à détecter. »

Depuis son arrivée sur les lieux en 2014, RIG EK a été observé en train de fournir une large gamme de chevaux de Troie financiers, de voleurs et de rançongiciels tels que AZORult , CryptoBit , Dridex , Raccoon Stealer et WastedLoader. L’opération a été durement touchée en 2017 suite à une action coordonnée qui a démantelé ses infrastructures.

Les récentes campagnes RIG EK ont ciblé une vulnérabilité de corruption de mémoire impactant Internet Explorer ( CVE-2021-26411 , score CVSS : 8,8) pour déployer RedLine Stealer.

Les autres failles de navigateur militarisées par le malware incluent CVE-2013-2551 , CVE-2014-6332 , CVE-2015-0313 , CVE-2015-2419 , CVE-2016-0189 , CVE-2018-8174 , CVE-2019-0752 , et CVE-2020-0674 .

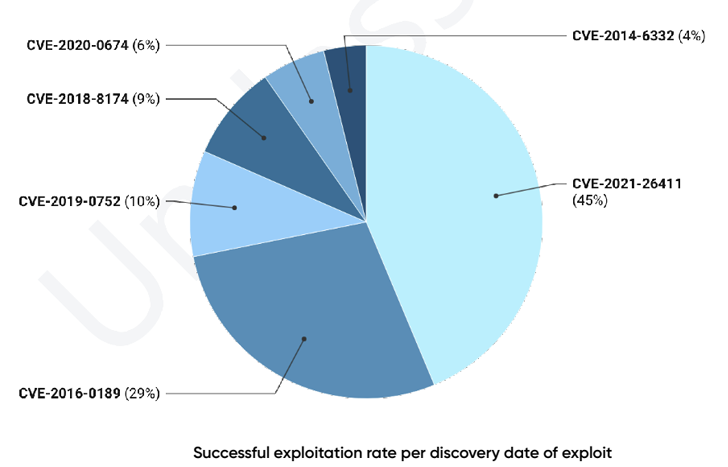

Selon les données recueillies par PRODAFT, 45 % des infections réussies en 2022 ont tiré parti de CVE-2021-26411, suivi de CVE-2016-0189 (29 %), CVE-2019-0752 (10 %), CVE-2018-8174 ( 9 %) et CVE-2020-0674 (6 %).

Outre Dridex, Raccoon et RedLine Stealer, certaines des familles de logiciels malveillants notables distribuées à l’aide de RIG EK sont SmokeLoader , PureCrypter , IcedID , ZLoader , TrueBot , Ursnif et Royal ransomware .

De plus, le kit d’exploitation aurait attiré du trafic en provenance de 207 pays, affichant un taux de réussite de 22 % au cours des deux derniers mois seulement. Le plus grand nombre de compromis se situent en Russie, en Égypte, au Mexique, au Brésil, en Arabie saoudite, en Turquie et dans plusieurs pays d’Europe.

« Il est intéressant de noter que les taux d’essais d’exploitation étaient les plus élevés mardi, mercredi et jeudi – avec des infections réussies ayant lieu les mêmes jours de la semaine », ont expliqué les chercheurs.

PRODAFT, qui a également réussi à obtenir une visibilité sur le panneau de configuration du kit, a déclaré qu’il y avait environ six utilisateurs différents, dont deux (admin et vipr) ont des privilèges d’administrateur. Un profil utilisateur avec l’alias « pit » ou « pitty » a des autorisations de sous-administrateur, et trois autres (lyr, ump et test1) ont des privilèges d’utilisateur.

« admin » est également un utilisateur factice principalement réservé à la création d’autres utilisateurs. Le panneau de gestion, qui fonctionne avec un abonnement, est contrôlé à l’aide de l’utilisateur « pitty ».

Cependant, une erreur de sécurité opérationnelle qui a exposé le serveur git a conduit PRODAFT à anonymiser deux des acteurs de la menace. Il a également évalué avec une grande confiance que le développeur du logiciel malveillant Dridex entretient une « relation étroite » avec les administrateurs de RIG EK, en raison des étapes de configuration manuelle supplémentaires prises pour « s’assurer que le logiciel malveillant a été distribué sans heurts ».

« Dans l’ensemble, RIG EK gère une activité très fructueuse d’exploit en tant que service, avec des victimes à travers le monde, un arsenal d’exploit très efficace et de nombreux clients avec des logiciels malveillants constamment mis à jour », ont déclaré les chercheurs.