Votre organisation est un réseau connecté de fournisseurs, de logiciels et de personnes qui maintiennent votre entreprise opérationnelle. Chacun de ces éléments a divers degrés d’accès à des informations sensibles qu’un acteur malveillant peut utiliser comme points d’entrée dans les attaques de la chaîne d’approvisionnement.

Selon le rapport 2022 sur les attaques de la chaîne d’approvisionnement logicielle , 62 % des organisations interrogées ont été touchées par ces menaces. Le rapport d’Enisa sur le paysage des menaces pour les attaques de la chaîne d’approvisionnement souligne que, dans 66 % des cas, les pirates malveillants se concentrent sur le code du fournisseur , tandis que dans 62 % des cas, ils s’appuient sur les logiciels malveillants comme principale technique d’attaque. De plus, Gartner estime que d’ici 2025, 45 % des organisations dans le monde subiront des attaques sur leurs chaînes d’approvisionnement en logiciels.

Par conséquent, il est essentiel que les professionnels de la sécurité offensive aident les décideurs à comprendre les risques commerciaux réels que ces attaques entraînent.

En tant que testeur d’intrusion ou consultant en sécurité, l’identification et le signalement des risques de la chaîne d’approvisionnement peuvent vous démarquer, surtout si vous pouvez expliquer les retombées potentielles en termes commerciaux. Alors, laissez-nous vous aider à faire exactement cela.

Qu’est-ce qu’une attaque de la chaîne d’approvisionnement ? Un rappel rapide

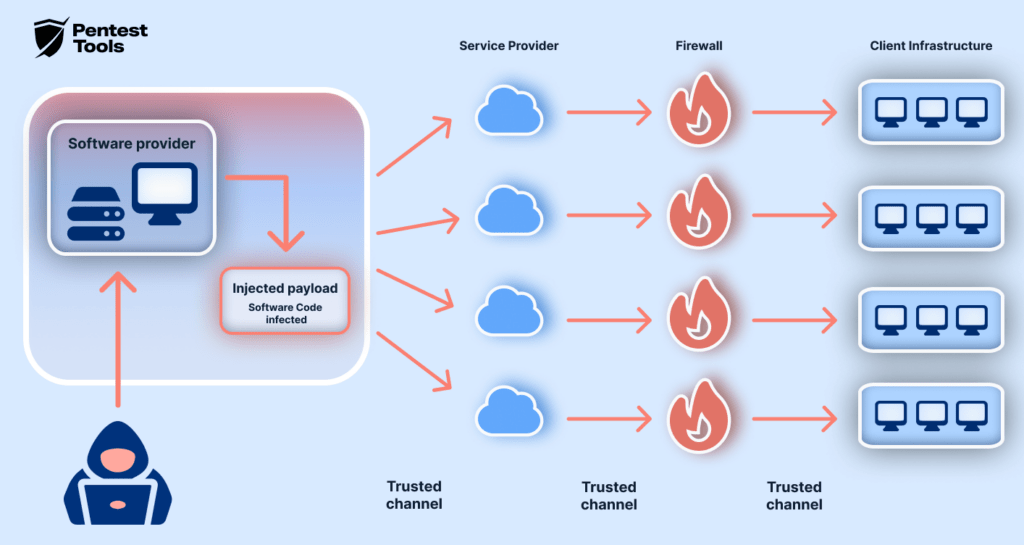

Les attaques de la chaîne d’approvisionnement sont un type de menace croissant qui cible principalement les développeurs de logiciels et les fournisseurs de services ou de technologie dans le but d’infiltrer l’infrastructure d’une entreprise par l’intermédiaire d’un fournisseur tiers ayant accès à des données sensibles.

Les acteurs malveillants utilisent ces attaques pour accéder au code source, aux processus de développement ou aux mécanismes de mise à jour afin de pouvoir distribuer des logiciels malveillants en infectant des programmes légitimes.

Les attaques de la chaîne d’approvisionnement sont une méthode très efficace pour introduire des logiciels malveillants dans les organisations ciblées. Cela se produit parce que les attaques de la chaîne d’approvisionnement reposent sur la relation de confiance qui existe entre un fabricant ou un fournisseur et un client.

Mais quelles tactiques ces attaques utilisent-elles ?

Allons plus loin dans les détails.

Comment fonctionnent les attaques de la chaîne d’approvisionnement

Le scénario le plus courant d’attaque de la chaîne d’approvisionnement est lorsqu’un tiers ou un partenaire – le fournisseur – a accès à des données critiques ou à une partie de l’infrastructure interne. Avec ces droits, les pirates compromettent les mécanismes de sécurité du tiers et obtiennent un accès légitime aux ressources accordées au fournisseur tiers.

Par exemple, les attaquants injectent des logiciels malveillants avant que le code du programme ne soit créé et signé. Cela cache le code malveillant derrière les signatures de sécurité habituelles et rend plus difficile sa détection par les outils antivirus.

Dans d’autres cas, les attaquants introduisent des logiciels malveillants dans des versions et des mises à niveau de logiciels légitimes via des mises à jour, des correctifs ou compromettent l’infrastructure de messagerie dédiée à l’envoi d’e-mails légitimes aux clients.

L’un des aspects les plus intéressants de cette attaque est que son efficacité augmente avec le nombre d’outils collaboratifs utilisés par les organisations/clients.

Les 3 principaux points d’entrée sur lesquels les acteurs de la menace se concentrent lorsqu’ils lancent des attaques sur la chaîne d’approvisionnement sont :

- serveurs de messagerie

- infrastructures de mise à jour logicielle

- Canalisations CI/CD.

Les entreprises gèrent et partagent souvent des applications tierces telles que des clients de messagerie, des navigateurs Web ou des produits logiciels tels que la suite Office, le système d’exploitation Windows et ses composants. Par exemple, VMware propose de nombreux produits, tels que les postes de travail VMware, les outils VMware, vCenter ou VMware ESXi, que les grandes entreprises utilisent à grande échelle.

La clé pour un acteur malveillant est de pénétrer la défense d’une petite entreprise et d’y implanter son propre logiciel malveillant. Ces types de PME agissent souvent en tant que fournisseur pour de plus grandes entreprises et disposent d’infrastructures moins protégées.

Les scénarios les plus courants d’attaques de la chaîne d’approvisionnement sont :

- Outils de création de logiciels compromis ou infrastructure mise à jour

- Certificats de signature de code piratés ou programmes malveillants signés sous le nom de la société de développement

- Code spécialisé qui a été piraté et distribué dans des composants matériels ou micrologiciels

- Logiciels malveillants préinstallés sur les appareils (par exemple, appareils photo, USB, téléphones, etc.)

Pour mieux comprendre le fonctionnement de cette attaque, voici une représentation visuelle de son déroulement :

3 exemples d’attaques de chaîne d’approvisionnement : SolarWinds, CCleaner et FishPig

À l’avenir, examinons certaines des attaques les plus notoires de la chaîne d’approvisionnement. Nous verrons quelles préoccupations spécifiques de sécurité offensive peuvent signaler à partir de là pour expliquer aux décideurs et combattre de telles attaques.

1. L’attaque de la chaîne d’approvisionnement de SolarWinds

SolarWinds est probablement l’exemple le plus illustratif de ce type d’attaque. Les adversaires ont utilisé la porte dérobée SUNBURST comme principal vecteur d’attaque pour compromettre la plate-forme de gestion Orion de SolarWinds.

Ils ont installé des logiciels malveillants via un fournisseur tiers à l’aide d’un cheval de Troie d’accès à distance (RAT) dans la dernière mise à jour de SolarWinds Orion, un package de surveillance et de gestion informatique.

Les données montrent que la cyberattaque SolarWinds a touché plus de 100 entreprises , y compris des institutions gouvernementales, des entreprises de télécommunications et des grandes entreprises du Fortune 500. Le rapport d’IronNet sur l’impact de la cybersécurité en 2021 souligne qu’en moyenne, cet incident a coûté aux entreprises 11 % de leur chiffre d’affaires annuel . Dans cette cyberattaque particulière, les cybercriminels ont ciblé (et exploité) les serveurs d’applications et les canaux de mise à jour logicielle associés.

En tant que testeur d’intrusion, vous pouvez aider les organisations à mieux sécuriser leur infrastructure en détectant et en signalant les vulnérabilités critiques trouvées dans les composants clés de la chaîne d’approvisionnement (par exemple, les plateformes de collaboration comme Jira, BitBucket ou GitLab).

2. L’attaque de la chaîne d’approvisionnement CCleaner

CCleaner, l’un des outils de maintenance logicielle les plus connus, a également été au centre d’une attaque de la chaîne d’approvisionnement, qui a touché plus de 2,3 millions d’appareils .

Cette attaque s’est déroulée en trois étapes :

- Tout d’abord, les attaquants ont compromis un poste de travail sans surveillance de l’un des développeurs de CCleaner, qui était connecté au réseau Piriform (le réseau de développement de CCleaner). Pour ce faire, ils ont utilisé l’outil logiciel d’assistance à distance TeamViewer.

- Avec cette porte dérobée, les attaquants ont essayé la technique du mouvement latéral pour accéder à un deuxième ordinateur sans surveillance connecté au même réseau. Ils ont compilé une version de ShadowPad, une porte dérobée qui permet aux attaquants de télécharger d’autres modules malveillants ou de voler des données.

- Ensuite, les pirates ont installé une autre charge utile sur quatre ordinateurs du réseau Piriform (en tant que bibliothèque mscoree.dll) et un serveur de génération (en tant que bibliothèque d’exécution .NET). Cela a permis aux attaquants de remplacer la version officielle du programme CCleaner par leur version dérobée de CCleaner, qui a été transmise à des millions d’utilisateurs.

Les chercheurs en sécurité de Cisco Talos ont détecté la version malveillante du logiciel, qui a été distribuée via le site Web officiel de l’entreprise pendant plus d’un mois, et a immédiatement informé Avast.

La version malveillante de CCleaner comportait une charge utile de logiciels malveillants en plusieurs étapes conçue pour voler les données des ordinateurs infectés et les renvoyer à un serveur de commande et de contrôle contrôlé par l’attaquant.

3. L’attaque de la chaîne d’approvisionnement FishPig

Une autre attaque intéressante de la chaîne d’approvisionnement visait le logiciel FishPig , un fournisseur de la plate-forme de commerce électronique Magento qui fournit le logiciel d’intégration Magento-WordPress.

Les cybercriminels ont injecté le code malveillant dans le code source de la licence, alias license.php, mais il n’a pas été détecté pendant plusieurs semaines. Pendant ce temps, le logiciel a été téléchargé environ 200 000 fois .

La charge utile malveillante comprenait du code PHP pour interagir avec la licence compromise par laquelle elle téléchargeait un binaire conçu pour installer le cheval de Troie d’accès à distance Rekoobe.

L’impact était suffisamment élevé pour que les chercheurs disent :

« Tout magasin Magento qui a installé ou mis à jour le logiciel Fishpig payant depuis lors exécute probablement lemalware Rekoobe« .

Vecteurs et modèles d’attaque courants dans les attaques de la chaîne d’approvisionnement

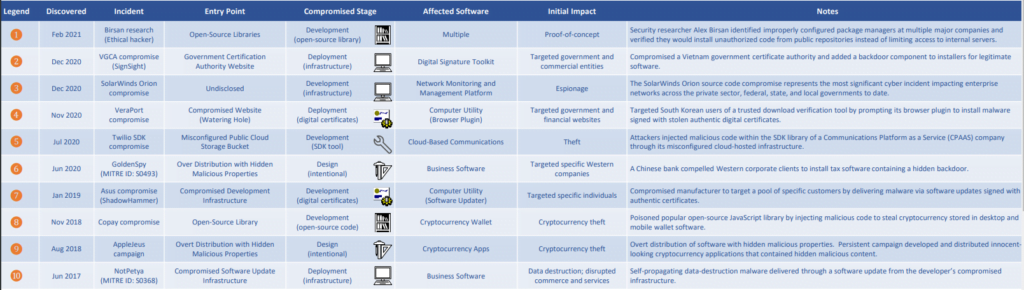

Le NCSC (National Counterintelligence and Security Center) a publié une liste d’attaques de la chaîne d’approvisionnement classées en fonction du vecteur utilisé pour propager le code malveillant.

Voici 5 exemples d’adversaires de vecteurs d’attaque courants utilisés pour compromettre les entreprises en 2021 :

- VGCA

- VeraPortComment

- SDK Twilio

- GoldenSpy

- Co-paiement

Source : Le directeur du renseignement national

Comme nous pouvons le voir, la plupart des cyberattaques qui exploitent le risque de la chaîne d’approvisionnement se concentrent sur un segment d’une PKI (Public Key Infrastructure) pour contourner le mécanisme qui garantit l’intégrité, l’authenticité et la non-répudiation.

Il est également utile de connaître les 3 modèles courants que vous pouvez trouver dans la plupart des attaques de la chaîne d’approvisionnement :

- Diffusion de logiciels malveillants

- Exploiter la chaîne de confiance entre le fournisseur et le client final

- Les attaques se concentrent sur le code du produit infecté.

La gestion de la surface d’attaque est une technique utile qui permet aux organisations d’identifier où se produisent les écarts. Il guide l’action immédiate car ce type d’attaque met en évidence la façon dont les cybercriminels recherchent sans relâche les protocoles et les infrastructures réseau non protégés que les entreprises utilisent quotidiennement.

Comment les pentesters peuvent démontrer le risque d’attaques de la chaîne d’approvisionnement

En tant que professionnel de la sécurité offensive, vous vous concentrez sur la compréhension de la façon dont les vulnérabilités sont exploitées dans des menaces telles que les logiciels malveillants, les rançongiciels ou les attaques de la chaîne d’approvisionnement. Dans la plupart des cas, il est utile de connaître, d’identifier et de prouver :

- le type de vulnérabilité (exécution de code à distance, inclusion de fichier local, téléchargement de fichier sans restriction, etc.)

- le type de logiciel, son objectif et son utilisation généralisée.

Par exemple, l’exécution de code à distance dans un outil de collaboration logicielle indique qu’il peut être utilisé dans une attaque de la chaîne d’approvisionnement.

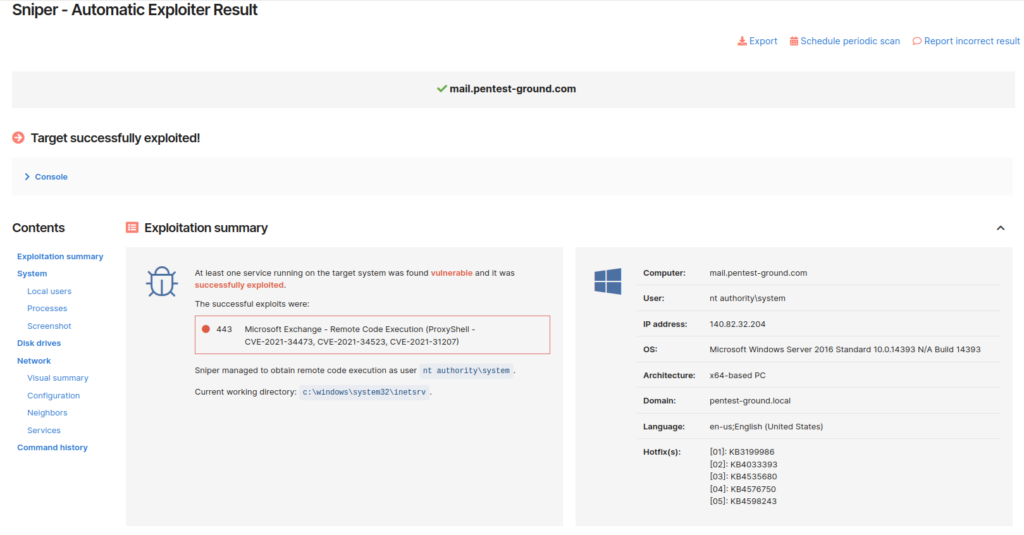

Pour mettre les choses en perspective, en 2022, grâce à des analyses ciblées exécutées avec le Network Vulnerability Scanner (option modules Sniper), notre équipe a détecté environ 23 cibles impactées par l’un des CVE impliquant des serveurs Exchange qui pourraient être utilisés pour des attaques de la chaîne d’approvisionnement.

Pour mieux prévenir et signaler ces problèmes à grande échelle, vous pouvez utiliser un outil dédié comme notre Sniper Auto-Exploiter et valider l’impact des CVE à haut risque, en extrayant des preuves pour vos rapports.

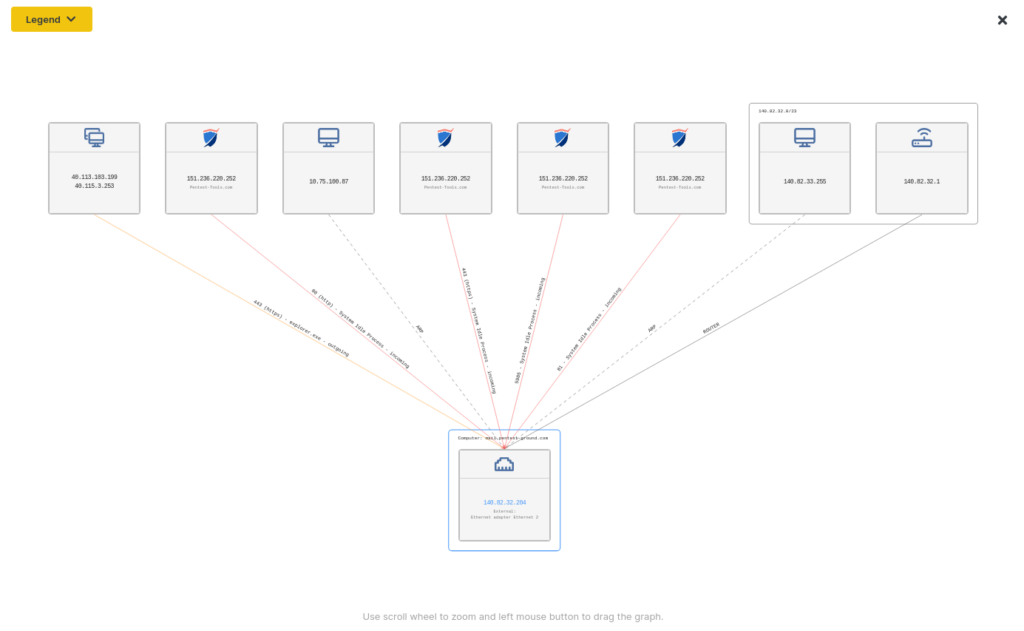

De plus, la fonctionnalité Network Graph de Sniper offre une vue utile des connexions entrantes et sortantes qui montrent tous les chemins d’une chaîne d’approvisionnement.

Les modules de Sniper offrent une détection via le scanner réseau ainsi que des capacités d’exploitation automatique qui extraient des preuves solides, en particulier pour une vulnérabilité d’exécution de code à distance. Cette fonctionnalité vous aide à signaler et à atténuer l’exploitation généralisée des serveurs Microsoft Exchange vulnérables, l’une des cibles les plus pertinentes de cette attaque.

Les serveurs Microsoft Exchange ont exposé environ 250 000 organisations vulnérables aux attaques de la chaîne d’approvisionnement et ont également généré le risque qu’une attaque potentielle se propage à d’autres organisations de divers domaines comme la banque, les universités, le droit ou les agences gouvernementales, etc.

Pour exploiter un serveur Exchange, un acteur malveillant pourrait utiliser l’ingénierie sociale pour attaquer la chaîne d’approvisionnement dans le but de diffuser un e-mail légitime aux clients ou à une autre société partenaire et de compromettre leur infrastructure en conséquence.

Si votre client ou votre organisation est affecté par une vulnérabilité critique dans son logiciel le plus utilisé, vous pouvez passer directement à l’action et utiliser Sniper pour valider son impact réel. Par exemple, vous pouvez couvrir diverses vulnérabilités à haut risque dans les serveurs Exchange pour obtenir une preuve de compromission et comprendre les risques :

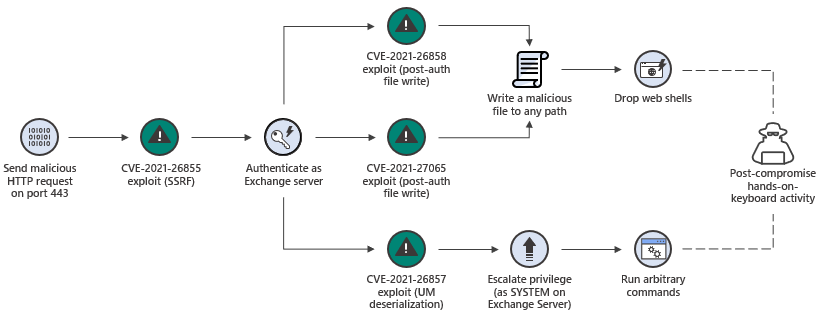

- ProxyLogon – Exécution de code à distance (CVE-2021-26855, CVE-2021-27065)

- ProxyShell – Exécution de code à distance (CVE-2021-34473, CVE-2021-34523, CVE-2021-31207)

Chacun de ces exploits consiste en une chaîne de multiples vulnérabilités détectables avec nos modules Sniper .

Ce schéma visuel ci-dessus montre un scénario d’ exploitation d’un serveur Exchange (ProxyLogon)

Combattez les attaques de la chaîne d’approvisionnement avec ces 7 stratégies d’atténuation

En tant que chercheur en sécurité, je recommande d’avoir au moins deux étapes d’évaluation de la sécurité de l’infrastructure critique :

- Tout d’abord, effectuez un audit de votre propre infrastructure pour valider l’entrée de tous les points de terminaison et l’interaction entre les flux extérieurs et intérieurs. Vous pouvez implémenter ce type de mécanisme via : un IDS (Intrusion Detection System) ou IPS (Intrusion Prevention System), un scanner de vulnérabilité, des vérifications périodiques des journaux et une vérification manuelle pour évaluer l’exactitude des données de trafic et des preuves fournies par le scanner de vulnérabilité. .

- La deuxième étape consiste à mettre en place une politique de coopération avec un éditeur de logiciel tiers pour un audit de sécurité de son infrastructure. Même si vous faites confiance au fournisseur, les attaques récentes de la chaîne d’approvisionnement révèlent à quel point il est difficile d’assurer une protection contre eux. L’objectif principal de ce processus collaboratif est d’identifier les vulnérabilités critiques qu’un acteur menaçant potentiel pourrait utiliser pour compromettre la chaîne d’approvisionnement (par exemple, exécution de code à distance, contournement d’authentification, fichiers d’écriture arbitraire, etc.).

Voici 7 stratégies exploitables que vous pouvez utiliser dans vos rapports de piratage éthique pour aider les clients à réduire l’impact des attaques sur la chaîne d’approvisionnement :

1. Mettre en œuvre le principe du moindre privilège

Les organisations offrent souvent à leurs employés, partenaires et logiciels un accès et des droits inutilement étendus. Ces autorisations excessives facilitent les attaques de la chaîne d’approvisionnement. Essayez de mettre en œuvre le principe du moindre privilège et ne fournissez que les autorisations dont ils ont réellement besoin pour faire leur travail.

Conseil de pro : En cas d’attaque, les acteurs de la menace seront limités uniquement au système d’exploitation compromis et ne pourront pas aller plus loin pour déployer leur code malveillant.

2. Déployer la segmentation du réseau et le Zero Trust

Les logiciels tiers et les entreprises partenaires n’ont pas besoin d’un accès complet au réseau. Pour diviser le réseau en zones en fonction des fonctions métier, veillez à utiliser la segmentation du réseau . Par conséquent, même si une attaque de la chaîne d’approvisionnement compromet une partie du réseau, le reste reste sécurisé, tandis que Zero Trust garantit que seules les parties autorisées peuvent accéder en premier lieu.

Conseil de pro : en appliquant cette mesure, vous obtenez plus de contrôle sur votre trafic réseau et rationalisez vos politiques de sécurité.

3. Suivez les meilleures pratiques DevSecOps

Ajoutez des pratiques de sécurité puissantes dans le flux de travail de développement pour vous aider à détecter les logiciels mis à jour frauduleusement et à réagir rapidement aux modifications.

Conseil de pro : ce type de mesure est souvent ignoré, mais il est fortement recommandé car les failles de sécurité graves proviennent souvent d’une mauvaise chaîne d’opérations de développement.

4. Évaluer les actifs critiques

Commencez par comprendre précisément quels composants sont les ressources informatiques les plus précieuses de votre organisation . Ensuite, examinez le scénario le plus défavorable et utilisez-le comme base pour élaborer votre plan de réponse aux incidents.

Conseil de pro : cette méthode peut également aider à répartir les ressources existantes dans les zones où elles auront le plus d’impact dans des situations critiques.

5. Effectuez des vérifications régulières des fournisseurs

Prenez le temps d’examiner la complexité du produit avant de mettre en œuvre une nouvelle application ou technologie. Consultez les forums d’aide du fournisseur pour voir si d’autres utilisateurs ont rencontré des problèmes similaires et à quelle vitesse le vendeur réagit aux plaintes.

Il existe des types de programmes qui utilisent un code logiciel ancien et obsolète sans examen régulier des vulnérabilités critiques, que vous devez absolument éviter. Il est également essentiel de créer une culture de communication ouverte et transparente avec des fournisseurs de logiciels sélectionnés et d’acquérir une connaissance approfondie de leurs procédures de sécurité.

Conseil de pro : cette pratique aidera votre entreprise à prendre des décisions commerciales plus éclairées et à établir de meilleures relations avec les fournisseurs, réduisant ainsi les risques de sécurité et de non-conformité.

6. Examiner la technologie de surveillance et de gestion à distance (RMM)

Si votre entreprise a un partenaire technologique externe qui reçoit l’accès à votre infrastructure à l’aide des technologies RMM, redoublez de prudence . Si les outils RMM de cette organisation sont compromis, les attaquants peuvent obtenir un accès direct à votre réseau.

Conseil de pro : faites un examen mensuel (ou annuel) de vos outils RMM et vérifiez s’ils manquent de mises à jour de sécurité.

7. Aider la direction à comprendre les risques

Étant donné que la sécurité de la chaîne d’approvisionnement est moins connue que d’autres aspects de la sécurité informatique, il est essentiel d’expliquer l’impact commercial et ses risques en termes clairs à la direction et aux autres décideurs non liés à la sécurité. De cette façon, votre entreprise peut prendre les mesures nécessaires pour prévenir de telles attaques : identification des principaux risques, création d’un cadre de gestion des risques, surveillance et examen

Conseil de pro : assurez-vous que l’équipe responsable du développement, du déploiement ou de l’intégration du logiciel du fournisseur est bien formée pour reconnaître les types d’attaques possibles (par exemple, les attaques de phishing , les violations de données ou d’autres incidents de sécurité).

Développer un processus de réponse aux incidents pour les attaques de la chaîne d’approvisionnement

En tant que pentester, vous vous efforcez d’aider les décideurs à prioriser la sécurité de la chaîne d’approvisionnement et à utiliser les bons processus de gestion des risques pour mieux répondre à ces attaques.

L’un des défis consiste à aider les autres à comprendre comment une grave vulnérabilité ouvre l’entreprise à des implications sérieuses et coûteuses. Par exemple, les acteurs de la menace utilisent souvent RCE pour compromettre des services ou des programmes à l’intérieur du réseau afin de déclencher une autre attaque de la chaîne d’approvisionnement.

Si, en tant que pentester, vous exécutez une exécution de code à distance réussie pour un client, je vous recommande d’enquêter davantage sur le réseau interne et de rechercher des points d’entrée plus vulnérables.

Si la cible exposée a suffisamment de potentiel pour mener une attaque contre la chaîne d’approvisionnement, travaillez avec les propriétaires d’entreprise pour mettre en œuvre un bon processus de réponse aux incidents. De cette façon, vous pouvez aider l’organisation à gérer rapidement ces attaques et à minimiser les risques dans tous les domaines d’activité (par exemple, finances, réputation, conformité, etc.).