Des acteurs malveillants peuvent profiter d’une visibilité médico-légale « insuffisante » sur Google Cloud Platform (GCP) pour exfiltrer des données sensibles, selon une nouvelle étude.

« Malheureusement, GCP ne fournit pas le niveau de visibilité dans ses journaux de stockage qui est nécessaire pour permettre toute enquête médico-légale efficace, ce qui rend les organisations aveugles aux attaques potentielles d’exfiltration de données », a déclaré la société de réponse aux incidents cloud Mitiga dans un rapport .

L’attaque repose sur la condition préalable que l’adversaire soit en mesure de prendre le contrôle d’une entité de gestion des identités et des accès (IAM) dans l’organisation ciblée par des méthodes telles que l’ingénierie sociale pour accéder à l’environnement GCP.

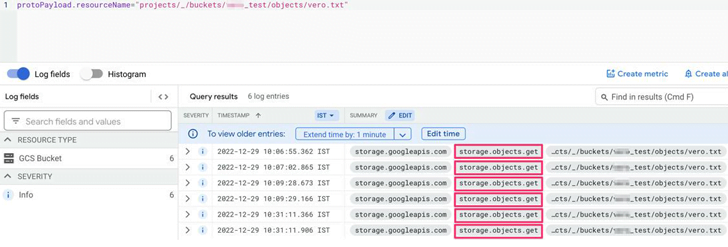

Le nœud du problème est que les journaux d’accès au stockage de GCP n’offrent pas une transparence adéquate en ce qui concerne les événements potentiels d’accès aux fichiers et de lecture, mais les regroupent tous en une seule activité « Object Get ».

« Le même événement est utilisé pour une grande variété de types d’accès, notamment : la lecture d’un fichier, le téléchargement d’un fichier, la copie d’un fichier sur un serveur externe, [et] la lecture des métadonnées du fichier », a déclaré la chercheuse de Mitiga, Veronica Marinov.

Cette absence de distinction pourrait permettre à un attaquant de récolter des données sensibles sans être détecté, principalement parce qu’il n’y a aucun moyen de faire la différence entre une activité utilisateur malveillante et légitime.

Lors d’une attaque hypothétique , un pirate peut utiliser l’interface de ligne de commande de Google ( gsutil ) pour transférer des données précieuses des compartiments de stockage de l’organisation victime vers un compartiment de stockage externe au sein de l’organisation attaquante.

Google a depuis fourni des recommandations d’atténuation, qui vont des contrôles de service de cloud privé virtuel ( VPC ) à l’utilisation d’en-têtes de restriction d’organisation pour limiter les demandes de ressources cloud.

La divulgation intervient alors que Sysdig a mis au jour une campagne d’attaque sophistiquée baptisée SCARLETEEL qui cible des environnements conteneurisés pour perpétrer le vol de données et de logiciels propriétaires.